En Önemli On Veritabanı Güvenliği Tehdidi

En Önemli Veritabanı Güvenlik Açıkları Nasıl Azaltılır

Kurumsal veritabanı altyapısı çok geniş yelpazedeki tehditlere maruz kalmaktadır. Bu

belge Imperva firmasının Application Defense Center ekibi tarafından tespit edilen en

önemli 10 veritabanı tehdidinin listesini sunarak kurumlara yardımcı olmak amacıyla

hazırlanmıştır. Bu belgede her bir tehdit için genel bilgi, genel risk azaltımı stratejileri,

ve tehdide yönelik Imperva SecureSphere Database Security Gateway korumaları

anlatılmıştır.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

1

Giriş

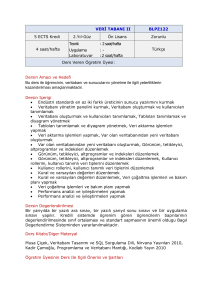

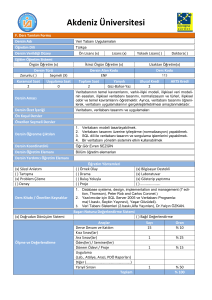

Kurumsal veritabanı altyapısı çok geniş yelpazedeki tehditlere maruz kalmaktadır. Bu belge Imperva

firmasının Application Defense Center ekibi tarafından tespit edilen en önemli 10 veritabanı

tehdidinin listesini sunarak kurumlara yardımcı olmak amacıyla hazırlanmıştır. Bu belgede her bir

tehdit için genel bilgi, genel risk azaltımı stratejileri, ve tehdide yönelik Imperva SecureSphere

Database Security Gateway korumaları anlatılmıştır.

En Önemli On Veritabanı Güvenliği Tehdidi

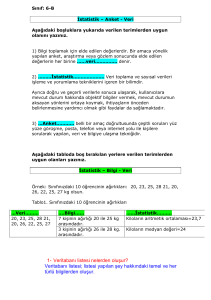

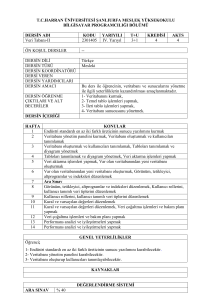

1. Aşırı Yetki Suistimali

2. Meşru Yetki Suistimali

3. Yetki Yükseltimi

4. Veritabanı Platformu Güvenlik Açıkları

5. SQL Enjeksiyonu

6. Zayıf Denetimi Takibi

7. Hizmet Dışı Bırakma

8. Veritabanı İletişim Protokolü Güvenlik Açıkları

9. Zayıf Kimlik Denetimi

10. Yedek Verinin Açığa Çıkması

Kurumlar bu en önemli on tehdidi değerlendirerek uyumluluk ve risk azaltımı gereksinimlerini

karşılayabilir

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

2

Tehdit 1 – Aşırı Yetki Suistimali

Kullanıcılar veya uygulamalar iş tanımlarını aşan veritabanı erişim yetkileri ile yetkilendirildiği zaman

bu yetkiler zararlı amaçlar için suistimal edilebilir. Örneğin iş tanımı sadece öğrencilerin iletişim

bilgilerini güncellemek olan bir üniversite çalışanı aşırı yetkilerini kullanarak öğrenci notlarını

değiştirebilir.

Belirli bir veritabanı kullanıcısının aşırı yetkilendirilmiş olmasının sebebi veritabanı yöneticilerinin her

bir kullanıcı için erişim yetkisi denetim mekanizmalarını tanımlamak ve güncellemek için gerekli

zamanlarının olmamasıdır. Sonuç olarak tüm kullanıcılar veya bazı kullanıcı grupları iş gereksinimlerini

aşan erişim yetkileri ile yetkilendirilebilir.

Aşırı Yetki Suistimalini Engellemek – Sorgu Seviyesinde Erişim Denetimi

Aşırı yetki suistimalinin çözümü sorgu seviyesinde erişim denetimidir. Sorgu seviyesinde erişim

denetimi, veritabanı yetkilerini gerek

olan en düşük SQL işlemlerine (SELECT, UPDATE, vb.) ve verilerine sınırlayan mekanizmadır. Veri

erişim denetimi, tablolar seviyesinde değil çok daha esnek olarak tablo içindeki satır ve sütunlar

seviyesinde olmalıdır. Yeterince esnek olan bir sorgu seviyesi erişim denetimi mekanizması kötü

niyetli bir üniversite çalışanının iletişim bilgilerini değiştirmesini sağlamalı ama notları değiştirmeye

çalıştığında bir uyarı oluşturmalıdır. Sorgu seviyesinde erişim denetimi sadece kötü niyetli çalışanlar

tarafından yapılan aşırı yetki suistimalini tespit etmek için kullanılabileceği gibi bu belgede anlatılacak

diğer önemli tehditleri de engellemek için kullanılabilir.

Çoğu veritabanı yazılımı belirli düzeyde sorgu seviyesinde erişim denetimi içermektedir, ama bu hazır

özelliklerin elle uygulanması gerçeği bu yöntemin çok kısıtlı kurumlar dışında uygulanmasını

olanaksızlaştırır. Tüm kullanıcılara yönelik veritabanı satır, sütun ve işlemleri için sorgu seviyesinde

erişim denetimini elle tanımlamak çok fazla zaman alan bir süreçtir. Bu durumu daha da zorlaştıran

zaman içinde değişen kullanıcı rolleridir, sorgu politikalarını yeni roller için güncelleme gereksinimi de

ortaya çıkmaktadır. Sonuç olarak çoğu kurum kullanıcılarına aşırı erişim yetkileri sağlamaktadır. Sorgu

seviyesinde erişim denetimini gerçekleştirmek için otomatik araçlara gereksinim vardır.

SecureSphere Dynamic Profiling – Otomatik Sorgu Seviyesinde Erişim Denetimi

SecureSphere Database Security Gateway ürünü sorgu seviyesinde erişim denetimi politikalarını

oluşturmak ve uygulamak için otomatik bir mekanizma sunmaktadır. SecureSphere Dynamic Profiling

teknolojisi otomatik öğrenme algoritmalarını uygulayarak veritabanına erişen her kullanıcı ve

uygulama için sorgu seviyesinde kullanım profilleri oluşturur. Her profil genel kullanım davranışlarının

ötesinde her tekil sorgu ve saklanmış yordamları da içerir. Securesphere’in öğrenme algoritması,

kullanıcı rolleri değişince elle güncellemeyi ortadan kaldırmak için zaman içinde profili sürekli

günceller.

Eğer bir kullanıcı kendi profiline uymayan bir etkinlikte bulunursa, SecureSphere bu olayı kayıtlar,

uyarı üretir, ve isteğe bağlı olarak olayın önem seviyesine göre etkinliği engelleyebilir. Örnekte

bahsedilen notları değiştiren üniversite çalışanı Dynamic Profiling özelliği ile kolayca tespit edilebilir.

Üniversite çalışanı profili, öğrenci iletişim bilgilerini güncellemeyi içeren sorgu gruplarını kapsayabilir.

Ama notları değiştirme denemesi bir uyarı üretecektir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

3

Tehdit 2 – Meşru Yetki Suistimali

Kullanıcılar yetkilendirilmemiş amaçlar için meşru yetkilerini suistimal edebilir. Özel bir web

uygulaması ile hastaların bireysel kayıtlarını görüntüleme yetkisi olan kötü niyetli bir sağlık çalışanı

varsayın. Web uygulamasının yapısı normal şartlarda kullanıcıları sadece bir hastanın sağlık kayıtlarına

bakmaya sınırlar, birden fazla kayda tek seferde bakılamaz ve elektronik kopyalara izin verilmez. Ama

kötü niyetli bu çalışan sınırlamaları aşıp veritabanına bağlanmak için Microsoft Excel gibi alternatif

istemcileri kullanabilir. Excel’i ve kendi meşru yetkilerini kullanan bu çalışan tüm hastaların kayıtlarını

alabilir ve kaydedebilir.

Hasta kayıtları veritabanının bu biçimde kişisel kopyaları hiçbir sağlık kuruluşunun veri koruma

güvenliği politikalarına uygun değildir. Burada dikkat edilmesi gereken iki risk vardır. Birincisi kötü

niyetli çalışanın bu hasta kayıtlarını para için satmasıdır. Daha genel olarak rastlanan ikincisi ise

dikkatsiz çalışanın meşru iş amaçları için büyük miktarlarda veriyi alması ve saklamasıdır. Veri, son

kullanıcı makinesinde saklandığı zaman Truva atı, taşınabilir bilgisayar hırsızlığı ve benzeri tehditlere

açık hale gelmektedir.

Meşru Yetki Suistimalini Engellemek – Veritabanı Erişiminin Bağlamını Anlamak

Meşru yetki suistimalinin çözümü veritabanı erişimi denetiminin yukarıda anlatılan belirli sorguların

uygulanması değil aynı zamanda veritabanı erişimi etrafındaki bağlama da uygulanmasıdır. İstemci

uygulaması, saat, yer ve benzeri ölçütlere göre politikalar uygulayarak meşru veritabanı erişim

yetkilerini kullanarak şüpheli işlemler yapan kullanıcıları da tespit etmek mümkündür.

SecureSphere Dynamic Profiling – Bağlam Tabanlı Erişim Denetimi

Aşırı yetki suistimalinde bahsedilen sorgu bilgisine ek olarak Dynamic Profiling teknolojisi normal

veritabanı etkileşimlerinin çevresindeki bağlama göre bir model oluşturabilir. Profilde saklanan belirli

bağlam bilgileri, günün saatleri, kaynak IP adresi, çekilen verinin boyutu, uygulama istemcisi gibi

ölçütleri içerir.

Bağlamı kullanıcı profilinde kayıtlı bilgiler dışında olan bağlantılar bir uyarı tetikler. Örneğin daha önce

bahsedilen kötü niyetli sağlık çalışanı sadece Excel gibi standart dışı uygulamadan değil aynı zamanda

bir oturumda çekilen veri boyutundan dolayı tespit edilebilir. Bu özel örnekte, standart olmayan Excel

sorgusundaki yapısal farklılıklar aynı zamanda sorgu seviyesinde bir ihlal uyarısı da tetikleyecektir.

Tehdit 3 – Yetki Yükseltimi

Saldırganlar veritabanı platformundaki yazılımların güvenlik açıklarını değerlendirerek sıradan

kullanıcı seviyesindeki erişim yetkilerini bir veritabanı yöneticisi seviyesine yükseltebilir. Güvenlik

açıkları, saklanmış yordamlarda, içsel fonksiyonlarda ve hatta SQL deyimlerinde bulunabilir. Örneğin

finans kurumunda çalışan bir yazılım geliştirici bir fonksiyonun açığını kullanarak veritabanı yöneticisi

yetkilerini kazanabilir. Veritabanı yetkilerine sahip kötü niyetli yazılım geliştirici denetim

mekanizmalarını kapatabilir, sahte hesaplar açabilir ve fon transferi gibi işlemleri yapabilir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

4

Yetki Yükseltimini Engellemek – IPS ve Sorgu Seviyesinde Erişim Denetimi

Yetki yükseltimi saldırıları geleneksel IPS (atak önleme sistemleri) ve sorgu seviyesinde erişim

denetimi yöntemlerinin birleşimiyle engellenebilir. IPS veritabanı trafiğini inceleyerek bilinen açıklara

karşılık gelen kalıpları tespit edebilir. Örneğin belirli bir fonksiyonun açığı biliniyorsa IPS bu açık

yordama olan tüm erişimleri engelleyebilir veya mümkünse gömülü saldırılar içindeki sadece o

yordamları engelleyebilir.

Tek başına IPS kullanarak saldırıları içeren veritabanı isteklerini doğru bir şekilde tespit etmek zor

olabilir. Güvenlik açığı olan çoğu veritabanı fonksiyonu genelde meşru amaçlar için kullanılmaktadır.

Bu yüzden bu fonksiyonları içeren tüm olayları engellemek bir seçenek değildir. IPS meşru

fonksiyonları gömülü saldırılardan doğru şekilde ayırmalıdır. Çoğu zaman saldırılardaki sonsuza varan

varyasyonlar bu süreci olanaksızlaştırır. Bu gibi durumlarda yanlış uyarı riskinden dolayı atak önleme

sistemleri engelleme yapmayan sadece uyarı modunda kullanılmaktadır.

Doğruluk oranını artırmak için IPS ile birlikte sorgu erişimi denetimi gibi alternatif saldırı tespit

yöntemleri de kullanılabilir. IPS, bir veritabanı isteğinin açık fonksiyona erişip erişmediğini

denetlerken sorgu erişim denetimi isteğin normal bir kullanıcı davranışı sonucu olup olmadığını tespit

etmek için kullanılabilir. Eğer bir istek hem açık fonksiyona erişiyor ve hem de normal bir davranış

değilse yüksek olasılıkla bir saldırı gerçekleşmektedir.

SecureSphere Yetki Yükseltmesi – Bütünleşik IPS ve Dynamic Profiling

SecureSphere sorgu erişimi denetimi için gelişmiş IPS ve Dynamic Profiling özelliklerini bütünleştirir.

Bu iki yöntem bir arada oldukça doğru bir yetki yükseltmesi koruması sağlar. SecureSphere IPS tüm

protokoller için Snort® uyumlu imzalarla bilinen güvenlik açıklarına dönük saldırılar için koruma

sağlar. Ek olarak Imperva firmasının uluslararası güvenlik araştırma ekibi Application Defense Center

SQL’e özel korumaları sağlayarak SecureSphere’in dünyanın önde gelen veritabanı güvenlik çözümü

olmasını sağlamlaştırır. SecureSphere Security Update Service otomatik olarak tüm imza sözlüklerini

güncelleyerek en güncel korumaların sürekli olarak uygulanmasını garanti eder.

SecureSphere IPS; kolayca tanımlanabilen belirli saldırıları herhangi bir ek saldırı onayına gereksinim

duymadan engeller. Fakat yapılan istek sadece şüpheli olarak sınıflandırılıyorsa, SecureSphere isteği

Dynamic Profiling ihlalleriyle eşleştirerek saldırı olup olmadığına karar verir.

SecureSphere IPS ve Dynamic Profiling özelliğinin nasıl bütünleştiğini göstermek için finans

kurumundaki kötü niyetli yazılım geliştirici örneğine geri dönelim. Geliştirici, veritabanı

fonksiyonlarında bilinen bir tampon bellek taşması açığından yararlanmak için zararlı kod ekleyip

veritabanı yetkilerine sahip olmaya çalışır. Bu durumda SecureSphere eşzamanlı iki adet ihlal tespit

edecektir. İlk olarak güvenlik açığı bilinen bir fonksiyona erişim bir IPS ihlaline yol açacaktır.

İkincisinde standart olmayan bir sorgu profil ihlaline sebep olacaktır. Aynı kullanıcıdan bir veritabanı

isteği içindeki iki farklı güvenlik ihlalinin eşleştirilmesiyle saldırı çok net tespit edilir ve yüksek seviyeli

bir uyarı oluşturulabilir veya engelleme gerçekleştirilebilir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

5

Tehdit 4 – Veritabanı Platformu Güvenlik

Açıkları

Veritabanı sunucusunun üzerinde çalıştığı Windows, UNIX gibi işletim sistemlerindeki ve bu

sistemlerde yüklü servislerdeki güvenlik açıkları yetkilendirilmemiş erişim, veri kaybı veya servis

kesintilerine yol açabilir. Örnek olarak Blaster solucanı 2000 yılında bir güvenlik açığından

yararlanarak hizmet dışı bırakma durumlarına yol açmıştır.

Platform Saldırılarını Engellemek – Yazılım Güncellemeleri ve Saldırı Engelleme

Veritabanı kaynaklarını platform saldırılarından korumak, düzenli yazılım güncellemelerini ve IPS

korumasını içeren bütünleşik bir çözüm gerektirir. Üretici firmaların sağladığı güncellemeler

veritabanı platformunda bulunan güvenlik açıklarını kapatır. Ama yazılım güncellemeleri ve bunların

kurumlar tarafından uygulanması dönemsel olarak yapılmaktadır. Bu döngü arasında kalan

zamanlarda veritabanları korunmamaktadır. Ek olarak uyumluluk problemleri bazen yazılım

güncellemelerinin uygulanmasını tamamıyla engeller. Bu sorunları çözmek için IPS koruması

uygulanmalıdır. Daha önceden anlatıldığı üzere IPS veritabanı trafiğini inceler ve bilinen güvenlik

açıklarına yönelik saldırıları tespit eder.

SecureSphere Platform Koruması – IPS

SecureSphere, veritabanı solucanları ve diğer platform saldırılarına karşı gelişmiş IPS koruması içerir.

Application Defense Center araştırma ekibi dünyanın en sağlam veritabanı IPS güvenliğine kanıtlamak

için veritabanlarına yönelik saldırılara karşı eşsiz koruma sağlamaktadır. Ek olarak SecureSphere IPS,

veritabanı platformu üreticileri tarafından henüz açıklanmamış ve dolayısıyla yaması bulunmayan

güvenlik açıklarına karşı koruma sağlar.

Tehdit 5 – SQL Enjeksiyonu

Bir SQL enjeksiyonu saldırısında saldırgan genellikle güvenlik açığı bulunan bir SQL veri kanalına

yetkilendirilmemiş veritabanı yordamları ekler. Genellikle hedef veri kanalları saklanmış yordamlar

veya Web uygulama giriş parametreleridir. Bu eklenen yordamlar veritabanına aktarılır ve orada

çalıştırılır. SQL enjeksiyonu ile saldırganlar veritabanına sınırsız yetki ile erişebilir.

SQL Enjeksiyonlarını Engellemek

Üç teknik birlikte kullanılarak SQL enjeksiyon saldırıları engellenebilir: IPS, sorgu seviyesinde erişim

denetimi, ve olay eşleştirme. IPS, güvenlik açığı olan saklanmış prosedürleri veya SQL enjeksiyon

karakter dizgilerini tespit edebilir. Ama IPS yanlış uyarılara açık olduğundan tek başına tutarlı değildir.

Sadece IPS’e güvenen güvenlik yöneticileri olası SQL enjeksiyonları ile uyarı bombardımanına maruz

kalabilir. Ama bir SQL enjeksiyonu imzasını sorgu seviyesinde erişim denetimi ihlali ile eşleştirerek

gerçek bir saldırı çok yüksek netlikle tespit edilebilir. Normal iş operasyonunda bir SQL enjeksiyonu ve

başka bir ihlalin aynı istek içinde olması pek olası bir durum değildir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

6

SecureSphere SQL Enjeksiyonu Koruması

SecureSphere Dynamic Profiling, IPS, ve Eşleştirilmiş Tehdit Doğrulaması yöntemlerini bütünleştirerek

SQL enjeksiyonu saldırılarını yüksek netlikle tespit edebilir.

» Dynamic Profiling her kullanıcı ve uygulamanın normal sorgu davranışlarını otomatik olarak

oluşturarak sorgu seviyesinde erişim denetimi sağlar. Bir SQL enjeksiyonu saldırısı gibi mevcut

kullanıcı veya uygulama davranışında görülmeyen sorgu tipleri anında tespit edilir.

» Securesphere IPS, güvenlik açığı olan saklanmış prosedürleri ve SQL enjeksiyonu söz dizgilerini

tespit etmeye yönelik özel veritabanı imzaları içermektedir.

» Eşleştirilmiş Tehdit Doğrulaması birden fazla SecureSphere tespit katmanından gelen güvenlik

ihlallerini eşleştirmektedir. SecureSphere aynı kullanıcıdan gelen birden fazla ihlali eşleştirerek hiçbir

katmanın tek başına tespit edemediği saldırıları çok yüksek bir netlikle tespit edebilir.

Aşağıdaki SQL enjeksiyonu tehdidi içeren saklanmış prosedüre bakalım:

exec ctxsys.driload.validate_stmt (‘grant dba to scott’)

Bu saldırıda saldıran(scott) güvenlik açığı bulunan saklanmış prosedüre bir “grant” komutu gömerek

kendisine veritabanı yöneticisi yetkileri vermeye çalışmaktadır. SecureSphere, bu saldırıyı saklanmış

prosedürün gerekli bir iş operasyonunun işlevi olup olmadığına göre iki yöntemle karşılayabilir:

Saklanmış Prosedür İş İçin Gerekli Değilse

İdeal olarak saklanmış prosedürler herhangi bir kişi veya uygulama tarafından kullanılmaz. Bu

durumda SecureSphere IPS bu saldırının tüm örneklerini doğru şekilde tespit etmek ve istenirse

engellemek için yeterlidir. Normal iş etkinlikleri örnekteki

(…ctxsys.driload…) gibi karmaşık karakter dizisi içermez.

Saklanmış Prosedür Gerekliyse

Bazı durumlarda güvenlik açığı bulunan saklanmış prosedür iş süreçleri için gerekli olabilir. Örneğin bu

prosedür, değiştirilmesi mümkün olmayan eski sistemlerin bir parçası olabilir. Bu durumda

SecureSphere ilk olarak bu prosedürün kullanılmasını güvenlik yöneticilerine bildirebilir. Daha sonra

istenirse eşleştirilmiş tehdit doğrulaması bu olayı prosedürü kullanmaya yetkili kişi ve uygulamaların

listesi ile eşleştirmesi için kullanılabilir. Eğer yetkili olmayan kişi bu prosedürü kullanmaya kalkışmışsa

Securesphere bir uyar üretebilir veya istenirse bu isteği engelleyebilir.

Tehdit 6 – Zayıf Denetim Takibi

Her veritabanı uygulaması hassas ve/veya sıra dışı veritabanı işlemlerinin otomatik kaydedilmesini

içeren bir temel üstüne yerleştirilmelidir. Zayıf veritabanı denetimi politikası birçok katmanda ciddi

kurumsal risk teşkil etmektedir.

» Denetsel Risk –Zayıf (bazı durumlarda olmayan) veritabanı denetimi mekanizmasına sahip kurumlar

yasal sorumlulukları yerine getirmemektedir. Mali sektörde SOX (Sarbanes-Oxley) ve sağlık

sektöründeki HIPAA (Healthcare Information Portability and Acccountability Act) veritabanı denetim

gereksinimleri ve yasal sorumluluklar için çok net iki örnektir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

7

» Caydırıcılık – Bir bankaya giren tüm bireyleri kaydeden güvenlik kameraları gibi veritabanı denetim

mekanizmaları da şüpheli bir durumda araştırmacılara delil anlamında kayıtları sunacağından bazı

saldırganları caydırır.

» Tespit ve Kurtarma – Denetim mekanizmaları veritabanı savunmasında son savunma hattını

oluşturur. Eğer bir saldırgan diğer tüm savunma katmanlarını aşmayı başarırsa denetim verileri ihlalin

varlığını olaydan sonra tespit edebilir. Denetim verisi bir ihlali belirli kullanıcı ile eşleştirmede ve/veya

sistemi kurtarmada kullanılabilir

Veritabanı yazılım platformları genelde basit denetim yetenekleri içerir ama uygulanmalarını

engelleyecek veya sınırlandıracak güvenlik açıklarından etkilenmektedir.

» Kullanıcı Hesap verebilirliği Eksikliği – Kullanıcılar SAP, Oracle E-Business Suite, veya PeopleSoft

gibi web uygulamaları aracılığıyla veritabanına ulaştığında yerel denetim mekanizmaları belirli

kullanıcı kimlikleri hakkında bilgi sahibi olamaz. Bu durumlarda tüm kullanıcı etkinliği web

uygulamasındaki hesap ismi ile eşleştirilir. Sonuç olarak yerel denetim kayıtları dolandırıcılığı belirten

veritabanı işlemlerini ortaya çıkardığında bunu sorumlu kişi ile eşleştirecek bir bağlantı olmayacaktır.

» Performans Kaybı – Yerel veritabanı denetim mekanizmaları CPU ve disk kaynaklarını harcaması

konusunda kötü üne sahiptir. Denetim özellikleri etkinleştirildiğinde ortaya çıkan performans kaybı

çoğu kurumu ölçeği düşürmeye veya denetim mekanizmasını tamamen devre dışı bırakmaya

zorlamaktadır.

» Görevler Ayrılığı – Veritabanı sunucusuna yönetimsel erişim hakkı olan (meşru yollardan sahip olan

veya zararlı yöntemlerle elde eden) kullanıcılar dolandırıcılık etkinliklerini gizlemek için denetim

özelliğini kolayca kapatabilir. İdeal olan denetim görevinin veritabanı ve veritabanı sunucu

platformundan ayrılmasıdır.

» Sınırlı Esneklik – Çoğu yerel denetim mekanizması saldırı tespiti, delil toplama ve kurtarmayı

destekleyecek gerekli detayları kaydetmez. Örnek olarak veritabanı istemci uygulaması, kaynak IP

adresi, sorgu yanıtı bilgileri ve başarısız sorgular çoğu yerel denetim mekanizması tarafından

kaydedilmez.

» Üreticiye Özel – Yerel denetim mekanizmaları veritabanı sunucu platformuna özgüdür. Oracle

denetim kayıtları MS-SQL kayıtlarından farklıdır, MS-SQL kayıtları da Sybase kayıtlarından. Tek ve

ölçeklenebilir denetim süreçlerini kurum çapına uygulamak birden fazla veritabanı ortamına sahip

kurumlarda bu sebeplerden dolayı neredeyse olanaksızdır.

Zayıf Denetim Takibini Engellemek

Kaliteli ağ tabanlı donanımsal kutular yerel denetim araçlarının çoğu zayıf özelliklerine çözüm

sunmaktadır.

» Yüksek Performans – Ağ tabanlı denetim sistemleri hat hızında çalışarak veritabanı performansını

olumsuz etkilemez. Hatta denetim süreçlerini ağ cihazlarına yükleyerek veritabanı performansında

iyileştirmeler gerçekleştirilebilir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

8

» Görevler Ayrılığı – Ağ tabanlı denetim cihazları veritabanı yöneticilerinden bağımsız işletilebileceği

için uygun görüldüğü ölçüde denetim görevleri ile yönetimsel görevleri ayırmak mümkündür. Ek

olarak ağ cihazları sunucudan bağımsız olduğu için yönetici olmayan kullanıcıların yaptıkları yetki

yükseltme saldırılarından da etkilenmez.

» Platform Bağımsız Denetleme – Ağ tabanlı denetim cihazları genellikle önde gelen veritabanı

platformlarının tümünü destekleyerek farklı veritabanı ortamlarının bulunduğu kurumlarda tekil

standartlara ve merkezi denetim operasyonlarına olanak sağlar.

Bu özelliklerin hepsi bir arada veritabanı sunucu maliyetlerini, yük dengeleme ve yönetimsel

maliyetleri düşürür. Aynı zamanda daha iyi güvenlik sağlar.

SecureSphere Denetim Yetenekleri

Yukarıda anlatılan ağ temelli denetim cihazlarının genel artılarına ek olarak SecureSphere bazı eşsiz

denetim özellikleri de sunmaktadır.

» Universal User Tracking özelliği bireysel kullanıcıların Oracle, SAP, PeopleSoft veya özel yazılmış

web uygulamalarından veritabanına erişim yapsalar bile davranışlarından sorumlu olmalarını

sağlamaktadır. Web uygulaması kullanıcı isimlerini tanımlamak için atanmış bir SecureSphere arayüzü

uygulama giriş bilgisini yakalar, sonraki web kullanıcı oturumunu takip eder ve bunları veritabanı

işlemleri ile eşleştirir. Ortaya çıkan denetim kayıtları web uygulaması tekil kullanıcı isimlerini

içermektedir.

» Esnek İşlem Takibi, gelişmiş dolandırıcılık tespiti, adli delil ve kurtarmayı içermektedir. Kayıt

detayları; kaynak uygulama ismi, sorgu metninin tamamı, sorgu yanıtı bilgileri, kaynak işletim sistemi,

kaynak makine ismi gibi ayrıntıları içerir.

» Dağıtık Denetim Mimarisi, esnek işlem takibi sağlarken aynı zamanda geniş veri merkezleri için

ölçeklenebilir. Mimari, gerekli olan depolama ve işlem kaynaklarını dağıtık SecureSphere Gateway

cihazlarına paylaştırmaya olanak sağlar. SecureSphere Management Server donanımı denetçi ekibe

veri merkezinin bütünleşik görünümünü sunar. Management Server, birçok cihazın denetçi ekip

açısından tek bir cihaz gibi etkin bir şekilde yönetilmesine olanak sağlar. Alternatif yaklaşımlar ya

kısıtlı işlem kayıtlamayı önerir ya da yöneticileri dağıtık cihazları bağımsız olarak yönetmeye zorlar.

» Dışsal Veri Arşivleme yetenekleri uzun vadeli veri arşivleme süreçlerini otomatikleştirir.

SecureSphere verinin dışsal depolama sistemlerine periyodik olarak arşivlenmesi için

yapılandırılabilir. Veri istenirse arşivlenmeden önce sıkıştırılabilir, şifrelenebilir, ve imzalanabilir.

» Bütünleşik Grafiksel Raporlama, yöneticilere denetim kayıtlarını çözümlemek için esnek ve

anlaması kolay bir arayüz sağlar. Genel denetim sorularına yanıt veren hazır raporlar içerdiği gibi

kuruma özel gereksinimleri karşılamak için özel raporların oluşturulmasına da olanak sağlar. Alternatif

olarak ODBC uyumlu dışsal raporlama araçları da SecureSphere denetim verilerini çözümlemek için

kullanılabilir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

9

» Yerel Konsol Etkinliği Denetimi, SecureSphere DBA Security Monitor aracı ile sağlanmaktadır. DBA

Monitor, yerel veritabanı yöneticisinin etkinliklerini izlemek için veritabanı sunucusuna kurulan hafif

bir sunucu yazılımıdır. DBA Security Monitor ve Securesphere Gateway çözümü bir bütün olarak

kabul edilebilir performans kaybıyla veya bazı durumlarda veritabanı performansını arttırarak

kapsamlı bir veri denetimi sağlar.

Tehdit 7 – Hizmet Dışı Bırakma

Hizmet dışı bırakma, ağ uygulama veya verilerine gerekli kullanıcıların erişiminin engellenmesi ile

gerçekleştirilen genel bir saldırı yöntemidir. Hizmet dışı bırakma durumları çoğu yukarıda bahsedilen

güvenlik açıkları ile ilintili olarak gerçekleştirilebilir. Örneğin bir hizmet dışı bırakma saldırısı veritabanı

platformundaki açığın sömürülüp sunucunun göçertilmesi ile yapılabilir. Diğer yaygın hizmet dışı

bırakma teknikleri veri bozulması, yoğun ağ trafiği, ve hafıza, işlemci gibi sunucu kaynaklarına aşırı

yüklenme ile gerçekleştirilir. Kaynaklara aşırı yüklenme tekniği veritabanı ortamlarında sıklıkla

kullanılmaktadır.

DOS arkasındaki güdüler yöntemler kadar çeşitlidir. DOS saldırıları genellikle, uzaktaki bir saldırganın

kurbanın uluslararası bir banka hesabına para yatırmasına kadar aralıksız olarak sunucusuna

saldırmasını içeren gasp suçu ile ilgilidir. Alternatif olarak hizmet dışı bırakma bir solucan bulaşmasına

da bağlanabilir. Sebep ne olursa olsun DOS çoğu kurum için ciddi bir tehdit oluşturmaktadır.

Hizmet Dışı Bırakmaları Engellemek

DOS koruması birçok katmanda korunmayı gerektirir. Ağ, uygulama, ve veritabanı seviyesinde

korumanın hepsi gereklidir. Bu belge veritabanlarına özgü korunma yöntemlerine yoğunlaşmaktadır.

Veritabanı bağlamında; bağlantı oranı denetimi, IPS, sorgu erişimi denetimi, ve yanıt zamanlaması

denetimi yöntemlerinin uygulanması önerilmektedir.

SecureSphere DOS Korumaları

» Bağlantı Denetimi, her bir veritabanı kullanıcısı için bağlantı oranları, sorgu oranları ve diğer

değişkenleri sınırlandırarak sunucu kaynaklarına aşırı yüklenmeyi engeller.

» IPS ve Protokol Doğrulama DOS oluşturmak için bilinen yazılım güvenlik açıklarını kullanan

saldırganları engellemektedir. Tampon bellek taşması, veritabanı sunucularının çökmesine sebep

olabilen yaygın bir platform güvenlik açığıdır. SecureSphere IPS ve Veritabanı İletişimleri Protokol

Doğrulaması teknolojilerinin daha detaylı açıklamaları için bu belgedeki Yetki Yükseltmesi ve

Veritabanı İletişimleri Protokol Güvenlik Açıkları kısımlarına bakınız.

» Dinamik Profil Oluşturma, DOS’a sebep olabilecek herhangi bir yetkisiz sorguyu tespit için,

otomatik olarak sorgu erişim denetimi sağlamaktadır. Platform güvenlik açıklarını hedef alan DOS

saldırıları, IPS ve Dinamik Profil ihlallerinin ikisini birden büyük olasılıkla tetikleyecektir. Bu ihlalleri

ilişkilendirerek, SecureSphere eşsiz bir netliğe erişebilir. Dinamik Profil Oluşturma’nın tam açıklaması

için bu belgedeki Aşırı Yetkiyi Kötüye Kullanma bölümüne bakınız.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

10

» Yanıt Zamanlaması – Sunucu kaynaklarına aşırı yüklenmek için tasarlanan veritabanı DOS saldırıları,

veritabanı yanıtlarının gecikmesine sebep olmaktadırlar. SecureSphere’in Yanıt Zamanlama özelliği

tekil sorgu yanıtlarındaki ve tüm sistemdeki gecikmeleri tespit etmektedir.

Tehdit 8 – Veritabanı İletişim Protokolü

Güvenlik Açıkları

Tüm veritabanı üreticilerinin ürünlerinde kullanılan veritabanı iletişim protokollerinde artan sayıda

güvenlik açıkları tanımlanmaktadır. En son iki IBM DB2 FixPack yamasındaki 7 güvenlik yamasının 4’ü

protokol güvenlik açıklarını adreslemektedir1. Bu iki güvenlik açığı da Imperva’nın Application

Defence Center ekibi tarafından keşfedilmiş ve bildirilmiştir. Benzer şekilde en son 3 aylık Oracle

güvenlik yamasındaki 23 veritabanı yamasından 11’i protokollerle ilgilidir. Bu güvenlik açıklarını

hedefleyen zararlı etkinlikler yetkilendirilmemiş veri erişimi, veri kaybı, veya hizmet dışı bırakma

durumlarına sebep olabilir. Örnek olarak SQL Slammer2 solucanı Microsoft SQL Server

protokolündeki bir açığı kullanarak servis kesintilerine yol açmıştır. Daha da vahim olan yerel

veritabanı denetim mekanizmaları protokol işlemlerini kapsamadığından bu zararlı etkinliklerle ilgili

hiçbir kayıt yerel denetim kayıtlarında yoktur.

Veritabanı İletişim Protokol Saldırılarını Engellemek

Veritabanı iletişim protokolü saldırıları, protokol doğrulama olarak adlandırılan teknoloji ile

engellenebilir. Protokol doğrulama, veritabanı trafiğinin açılıp beklenenle kıyaslanarak çalışması

prensibine dayanır. Beklenmeyen içerek içeren canlı trafik tespit edildiğinde uyarı veya engelleme

tepkileri verilebilir.

SecureSphere Veritabanı İletişim Protokolü Doğrulaması

SecureSphere’in Veritabanı İletişim Protokolü Doğrulaması canlı veritabanı iletişimi protokolünü

beklenen protokol yapıları ile kıyaslayarak protokol tehditlerine karşı denetler ve korur. Başka hiçbir

veritabanı güvenlik veya denetim çözümü bu yeteneği sağlamamaktadır. Bu özellik Imperva’nın

Application Defense Center ekibi tarafından firmalara özgü veritabanı iletişim protokolleri ve

açıklarının sürekli olarak araştırılması ile gerçekleşmektedir. Oracle, Microsoft, ve IBM gibi veritabanı

ve uygulama üreticileri ürünlerindeki güvenliğin arttırılmasını sağlayan ciddi açıkların keşfi ve çözüm

yöntemleri için ADC ekibine teşekkür etmiştir. Bu araştırmaların sonucunda Imperva eşsiz protokol

bilgisini SecureSphere ürünü ile bütünleştirmiştir.

Tehdit 9 – Zayıf Kimlik Denetimi

Zayıf kimlik denetimi, saldırganların meşru veritabanı kullanıcılarının kimliklerini çalmalarına veya

diğer yöntemlerle ele geçirmelerine denir. Saldırganlar bazı yöntemleri kullanarak gerekli erişim

bilgilerini alabilir.

» Kaba Kuvvet – Saldırgan, giriş için gerekli değerleri bulana kadar kullanıcı adı ve şifre

kombinasyonlarını dener. Kaba kuvvet süreci, basit bir şifre tahmini olabileceği gibi olası tüm kullanıcı

adı ve şifrelerin sistematik olarak denenmesini de içerebilir. Saldırganlar çoğu zaman kaba kuvvet

süreçlerini hızlandırmak için otomatik araçlar kullanır.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

11

» Sosyal Mühendislik – Bu yöntemde saldırgan, insan doğasının güvenmeye olan eğilimini kullanarak

başkalarını kimlik bilgilerini vermeye ikna eder. Örneğin bir saldırgan telefonda kendisini BT yöneticisi

olarak tanıtır ve kullanıcıdan sistem bakımı sebeplerinden dolayı kimlik bilgilerini ister.

» Doğrudan Kimlik Hırsızlığı – Saldırgan kimlik bilgilerini; şifre kağıtlarını veya notlarını kopyalayarak

veya çalarak elde eder

Kimlik Doğrulama Saldırılarını Engellemek

Güçlü Kimlik Doğrulama

Olanaklı en güçlü kimlik doğrulama teknolojileri ve politikaları uygulanmalıdır. Olanaklar dahilinde

token, sertifika, ve biyometrik gibi çift faktörlü kimlik doğrulama kullanılmalıdır. Maliyet ve kullanım

kolaylığı hususları genelde çift faktör kimlik doğrulamayı kullanışsız yapmaktadır. Bu tip durumlarda;

minimum şifre uzunluğu, şifre karakterleri farklılığı ve karmaşıklığı gibi güçlü şifre politikaları

uygulanmalıdır.

Dizin Entegrasyonu

Ölçeklenebilirlik ve kullanım kolaylığı açısından güçlü kimlik doğrulama mekanizmaları kurumsal dizin

yapısı ile bütünleştirilmelidir. Diğer hususların dışında, bir dizin altyapısı kullanıcıların çoklu veritabanı

ve uygulamalara giriş için bir tane kullanıcı adı/şifre kullanmalarına izin verir. Bu yöntem iki faktör

kimlik doğrulama sistemlerini daha maliyet etkin yapar ve kullanıcıların sürekli değişen şifreleri daha

kolay hatırlamalarını sağlar.

SecureSphere Kimlik Doğrulama Koruması

Güçlü kimlik doğrulama yöntemlerindeki tüm çabalara karşın sızmalar zaman zaman olur. Şifre

politikaları uygulanmamıştır, şanslı bir saldırgan yeterince zor bir şifreyi kaba kuvvet saldırısı ile

kırmıştır, pratik sebeplerden dolayı eski bir kimlik doğrulama yöntemi gerekmektedir, liste bu şekilde

uzatılabilir. Bu durumlarla baş etmek için SecureSphere Dynamic Profiling, Başarısız Giriş Tespiti, ve

Kimlik Doğrulama Değerlendirmesi yöntemleri uygulanabilir kimlik doğrulama koruması

sağlamaktadır.

Dynamic Profiling

Dynamic Profiling, ele geçirilmiş giriş bilgilerini tespit eden bir dizi kullanıcı bilgilerini kaydetmektedir.

Bu kullanıcı bilgileri, kullanıcı IP adresi, makine ismi, işletim sistemi kullanıcı ismi ve istemci

uygulamasını içerir. Örneğin daha önce sosyal mühendislik örneğinde anlatılan saldırgan çaldığı

kullanıcı adı ve şifre bilgileri ile giriş yapmayı denediğinde birden fazla SecureSphere uyarısını

tetikleyecektir. Saldırganın makine ismi, işletim sistemi kullanıcı adı, ve hatta IP adresi ele geçirilmiş

hesabın gerçek kullanıcısının profiline uymayacaktır.

Dynamic Profiling özelliğinin gücünü daha fazla göstermek gerekirse saldırganın meşru kullanıcının

hem veritabanı giriş hem de işletim sistemi giriş bilgilerini çaldığını varsayalım. Hatta saldırganın

hesabın asıl kullanıcısının bilgisayarını da kullandığını varsayalım. SecureSphere bu tehdidi çok yüksek

olasılıkla tespit edecektir. Burada iki SecureSphere ihlali devreye girecektir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

12

» Yetkilendirilmemiş Sorgu – Saldırı etkinliği ele geçirilen kullanıcının normal kullanım profilini ihlal

edecektir. Saldırgan sıra dışı bir tabloya erişecektir veya “Update”, “Delete” gibi sıra dışı bir veritabanı

operasyonu yapacaktır.

» Günün Saati – Ele geçirilmiş hesabın kullanıcısının bilgisayarını kullanabilmek için saldırgan gece

saatlerini veya diğer mesai dışı zamanları kullanacaktır. SecureSphere Dynamic Profile mesai saatleri

gibi bir model içerdiğinden mesai dışı saatte erişim de ihlal oluşturup uyarıya sebep olacaktır

Başarısız Giriş Tespiti

SecureSphere Başarısız Giriş Tespiti kaba kuvvet saldırılarını önlemek için istenirse başarısız veritabanı

girişi eşik değerlerini (adet ve zaman aralığı) uygulayabilmektedir.

Şifre Politika Değerlendirmesi

Etkin değerlendirme yeteneklerinin bir parçası olarak SecureSphere veritabanı tarafından zorlanan

şifre politikası denetimlerini değerlendirmektedir. Örneğin Securesphere şifre uzunluğu, şifre

karakterlerinin çeşitliliği ve şifre sıfırlama aralıklarının veritabanı tarafından uygulanıp

uygulanmadığını tespit edebilir.

Tehdit 10 – Yedek Verinin Açığa Çıkması

Yedek veritabanı depolama ortamı genelde saldırılara karşı korunmaz. Sonucunda bazı yüksek profilli

güvenlik ihlalleri veritabanı yedek teyp ve sabit disklerinin çalınması ile ortaya çıkmıştır.

Yedek Verinin Açığa Çıkmasını Engellemek

Tüm veritabanı yedekleri şifrelenmelidir. Hatta bazı üreticiler gelecekte veritabanı yönetim

sistemlerinin şifrelenmemiş yedek oluşturmasını desteklememesi gerektiğini belirtmiştir. Canlı

veritabanı bilgilerinin şifrelenmesi de sık sık önerilmektedir ama performans ve kriptografik anahtar

yönetimindeki sıkıntılar bu yöntemi uygulanamaz yapar ve yukarıda anlatılan esnek yetki

denetimlerine iyi bir alternatif olmamaktadır.

Özet

Her ne kadar veritabanı bilgileri birçok saldırıya açıksa da en önemli olanlara odaklanarak bu riskleri

ciddi bir şekilde azaltmak mümkündür. Kurumlar yukarıda ana hatları belirtilen 10 tehdidi

hedefleyerek dünyada en çok denetlenen sektörlerdeki uyumluluk ve risk azaltımı gereksinimlerini

karşılayabilir.

Barikat İnternet Güvenliği Bilişim Tic.Ltd.Şti. © 2013 Tüm Hakları Saklıdır

13