3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

Elektronik Ticarette Güvenlik İlkeleri

Tolga MATARACIOĞLU, Ünal TATAR

Özet – Son çeyrek yüzylda teknolojinin üssel bir oranda

ilerlemesiyle birlikte 21. yüzyl, enformasyon ça olarak

adlandrlmaya balanmtr. Bu çadaki en önemli gelimelerden

birisi de kukusuz elektronik ticaret olmutur. Gerçek hayatta

yaplan her olay, artk sanal ortamda da yaplabilir bir duruma

gelmitir. Fakat gerçek hayatta olduu gibi sanal ortamda da

karlamas olas pek çok sorun mevcut durumdadr. Bu tür

sorunlarn önüne geçilmesi için ulalmas gereken hedef, varolan

güvenlik sistemlerini daha da gelitirmek olmaldr.

Anahtar Kelimeler – E-ticaret, asimetrik anahtarl ifreleme.

simetrik anahtarl ifreleme, saysal imza, saysal sertifika

I. GR

E

lektronik ticaret, bilgisayar alar aracl ile ürünlerin

üretilmesi, tantmnn, satnn, ödemesinin ve

datmnn yaplmas olarak tanmlanabilmektedir

[1][2][3]. Yaplan ilemler, saysal biçime dönütürülmü

yazl metin, ses ve video görüntülerinin ilenmesi ve

iletilmesi ilemlerini içermektedir.

Elektronik ticaret, enformasyon analizi içeren ve bir

ebekedeki ticari aktiviteleri destekleyen süreçler

bütünüdür. Bu aktiviteler, enformasyon üretmekte ve

olaylar, hizmetleri, salayclar, tüketicileri, reklamclar

içine almaktadr. Ayn zamanda ilemleri, bir grup hizmet

ve oturumlar için olan (örnein ürünü bulmak ve ucuz ürünü

bulmak) borsa sistemlerini, ilemlerin güvenliini ve

güvenilirliini vb. destekler. Elektronik ticaret ayn

zamanda bir ticari süreç içerisinde verimlilii ve etkinlii

gelitirmek amacyla ileri enformasyon teknolojisi

tarafndan desteklenen bir i vizyonunun olmasna imkan

verir [4].

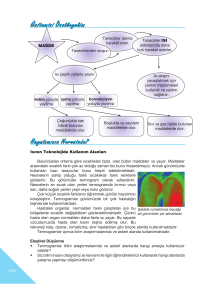

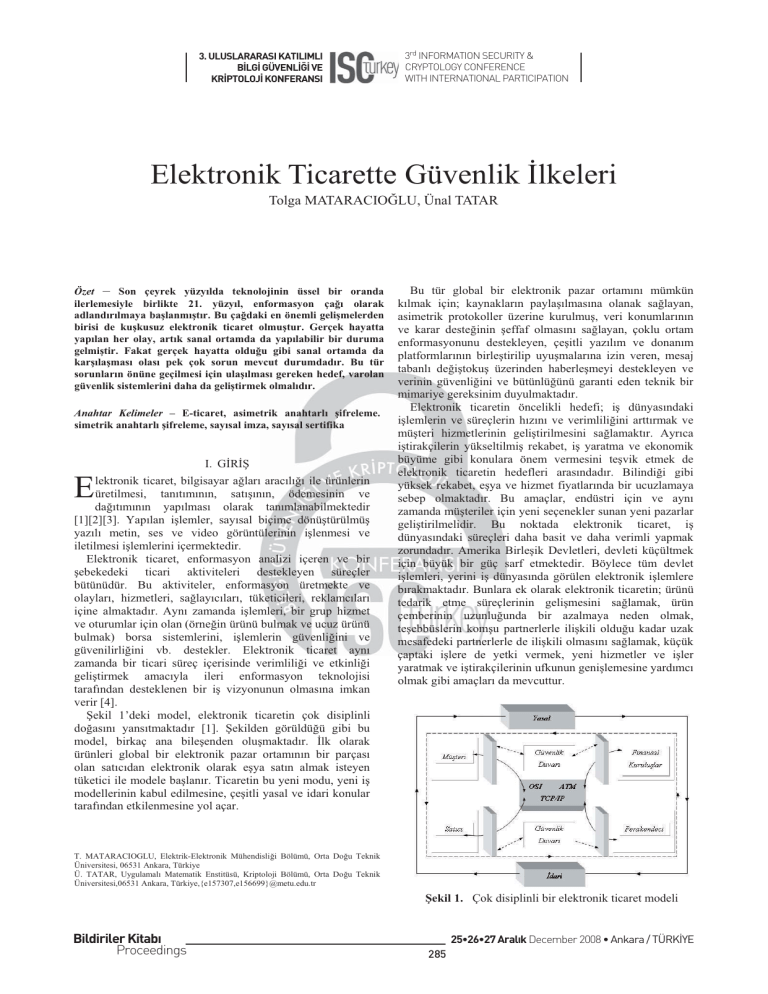

ekil 1’deki model, elektronik ticaretin çok disiplinli

doasn yanstmaktadr [1]. ekilden görüldüü gibi bu

model, birkaç ana bileenden olumaktadr. lk olarak

ürünleri global bir elektronik pazar ortamnn bir parças

olan satcdan elektronik olarak eya satn almak isteyen

tüketici ile modele balanr. Ticaretin bu yeni modu, yeni i

modellerinin kabul edilmesine, çeitli yasal ve idari konular

tarafndan etkilenmesine yol açar.

Bu tür global bir elektronik pazar ortamn mümkün

klmak için; kaynaklarn paylalmasna olanak salayan,

asimetrik protokoller üzerine kurulmu, veri konumlarnn

ve karar desteinin effaf olmasn salayan, çoklu ortam

enformasyonunu destekleyen, çeitli yazlm ve donanm

platformlarnn birletirilip uyumalarna izin veren, mesaj

tabanl deitoku üzerinden haberlemeyi destekleyen ve

verinin güvenliini ve bütünlüünü garanti eden teknik bir

mimariye gereksinim duyulmaktadr.

Elektronik ticaretin öncelikli hedefi; i dünyasndaki

ilemlerin ve süreçlerin hzn ve verimliliini arttrmak ve

müteri hizmetlerinin gelitirilmesini salamaktr. Ayrca

itirakçilerin yükseltilmi rekabet, i yaratma ve ekonomik

büyüme gibi konulara önem vermesini tevik etmek de

elektronik ticaretin hedefleri arasndadr. Bilindii gibi

yüksek rekabet, eya ve hizmet fiyatlarnda bir ucuzlamaya

sebep olmaktadr. Bu amaçlar, endüstri için ve ayn

zamanda müteriler için yeni seçenekler sunan yeni pazarlar

gelitirilmelidir. Bu noktada elektronik ticaret, i

dünyasndaki süreçleri daha basit ve daha verimli yapmak

zorundadr. Amerika Birleik Devletleri, devleti küçültmek

için büyük bir güç sarf etmektedir. Böylece tüm devlet

ilemleri, yerini i dünyasnda görülen elektronik ilemlere

brakmaktadr. Bunlara ek olarak elektronik ticaretin; ürünü

tedarik etme süreçlerinin gelimesini salamak, ürün

çemberinin uzunluunda bir azalmaya neden olmak,

teebbüslerin komu partnerlerle ilikili olduu kadar uzak

mesafedeki partnerlerle de ilikili olmasn salamak, küçük

çaptaki ilere de yetki vermek, yeni hizmetler ve iler

yaratmak ve itirakçilerinin ufkunun genilemesine yardmc

olmak gibi amaçlar da mevcuttur.

T. MATARACIOGLU, Elektrik-Elektronik Mühendislii Bölümü, Orta Dou Teknik

Üniversitesi, 06531 Ankara, Türkiye

Ü. TATAR, Uygulamal Matematik Enstitüsü, Kriptoloji Bölümü, Orta Dou Teknik

Üniversitesi,06531 Ankara, Türkiye,{e157307,e156699}@metu.edu.tr

ekil 1. Çok disiplinli bir elektronik ticaret modeli

Bildiriler Kitabý

Proceedings

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

285

3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

Bu bildiride güvenli bir elektronik ticaret için yerine

getirilmesi art olan kimlik dorulama, yetkilendirme,

güvenilirlik, inkar edememe, bütünlük ve elde edilebilirlik

gibi fonksiyonlar ve gereksinimler, ilem ve ebeke

güvenliindeki

teknolojiler,

ifreleme

türleri

ve

algoritmalar ile saysal imza ve saysal sertifika kavramlar

ele alnmtr.

II.FONKSYONLAR VE GEREKSNMLER

Kimlik dorulama (authentication), bilgisayar alar

üzerinde iki tarafn birbirlerinin kimliklerini dorulamas

ilemidir. Bilgisayar alarnda iletiim, istemci ile sunucu

arasnda gerçeklemektedir [5][6]. stemci kimlik

dorulama, istemcinin kimliinin sunucu tarafndan

dorulanmas olarak tanmlanrken; sunucu kimlik

dorulama ise, sunucunun kimliinin istemci tarafndan

dorulanmas olarak tanmlanmaktadr. Kimlik dorulama

metotlar, aada listelenen faktörler üzerine kurulmutur:

- Parola (password) gibi özel bir enformasyonun

bilinmesi

- Anahtar veya kart gibi özerklik belirten nesnelere sahip

olunmas

- Parmak izi gibi baz biyometrik karakteristiklerin

bilinmesi

Bir kullancnn kimliini ispatlamak için, bu faktörler tek

bana kullanlmamakta; genelde birbirleriyle olan

kombinasyonlar denenmektedir.

Yetkilendirme

(authorization)

ilemi,

kimliin

ispatland andan itibaren ksmi bir enformasyona eriimin

kontrolü olarak tanmlanmaktadr. Baz oturumlar ksmi

olarak ulalabilirlik gereksiniminde bulunsa da, baz

oturumlar

hiçbir

ulalabilirlik

gereksiniminde

bulunmamaktadr. Yetkilendirme ilemi, kimlii ispatlanm

kiilerin ebekeli bir çevrede yaptklar hareket ve ilemlere

bir snr getirmektedir. Bu snrlamalar, güvenliin

seviyesine bal olarak deimektedir.

Güvenilirlik (confidentiality) ilemi, veri ve/veya

enformasyonun gizlilii ve bu veri ve/veya enformasyona

yetkisiz kiilerce ulalmasnn engellenmesi olarak

tanmlanmaktadr. Elektronik ticaret için güvenilirlik ise; bir

organizasyonun veya irketin finansal verisine, ürün

gelitirme enformasyonuna, organizasyon yaplarna ve

çeitli tipte gizli enformasyona yetkisiz kiiler tarafndan

eriilebilmesini engellemek olarak tanmlanabilmektedir.

Güvenilirlik kavram, aadaki iki konuyu garanti etmek

zorundadr:

-Herhangi bir enformasyon, özel bir yetki olmad

sürece; kesinlikle okunamaz, kopyalanamaz veya

deitirilemez.

-ebekeler üzerinden haberleme hiçbir ekilde

kesilemez.

Kriptografi temelli ifreleme teknikleri, bu tür

gereksinimleri karlamak üzere tasarlanmlardr.

nkar edememe (nonrepudiation) ilevi, enformasyon

göndericisinin sonradan gönderdii bilgiyi inkar etmesini

engellemektedir. Böylece orijinin, datmn, arz etmenin ve

verinin doru gönderilmesinin ispat da yaplm olmaktadr.

Bildiriler Kitabý

Proceedings

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

Bütünlük (integrity) ölçütü, enformasyonun beklenmeyen

yollarla güncellenememesini garanti etmektedir. Bütünlük

kaybna insan hatalar veya kastl kurcalamalar neden

olmaktadr. üphesiz ki herhangi bir ite yanl

enformasyonun

kullanlmas,

istenmeyen

sonuçlar

dourabilmektedir. Uygunsuz bir ekilde güncellenmi bir

verinin ie yaramaz veya tehlikeli olmas gerçei, verinin

doruluk ve tutarllnn korunmas için çok büyük bir

çabann sarf edilmesini gerektirmektedir.

Verinin geçerlilii çok önemli bir unsur olduuna göre,

bunu garanti edecek kontrollerin tasarlanmas ve verinin

doruluunun kontrol edilmesi gerekmektedir. Eer veri bir

ekilde çalnmsa veya yetkisiz kiiler tarafndan

deitirilmise; bunun tespit edilmesi, sistemin bütünlüü

açsndan gerekmektedir. ifreleme verinin yetkisiz kiiler

tarafndan eriilmesi ve deitirilmesini, veriyi gizli bir

forma çevirerek, engellemede kullanlan bir yöntemdir.

Olgunlam bir bilgi güvenlii politikas, etkin önlem

alma ve tepki oluturma ilevlerini içermelidir. Etkin önlem

alma ilevi, kuvvetli güvenlik denetimlerinin konulmasn

gerektirirken; tepki oluturma ilevi, bu kontrollerin

kaytlanmas ve izlenmesini gerektirmektedir. yi bir sistem

yöneticisi sistem içerisindeki hareketleri kayt dosyalarndan

izleyerek, gerçekleen olaylardan sonuçlar çkarp, yeni

önlemler oluturmaldr.

Elde edilebilirlik (availability), kaynaklarn silinmesini

veya eriilemez hale gelmesini engelleyen bir ölçüttür. Bu

ölçüt sadece enformasyon için deil, dier tüm teknoloji

altyaps ve ebekeye bal makineler için de geçerlidir. Bu

gerekli kaynaklar kullanamama durumu, hizmet d

brakma (denial of service) olarak adlandrlmaktadr.

Bir kurumun güvenlik stratejisi yukarda belirtilen

ölçütler dorultusunda deerlendirilmeli ve kurumun

seviyelerde

ihtiyaçlarna

göre

ölçütler,

deiik

incelenmelidir [7]. Örnein milli savunma sistemlerinde

güvenilirlie daha çok önem verilmesi gerekirken, fon

aktarm sistemlerinde bütünlüe daha çok önem

verilmelidir.

III. GÜVENLK TEKNOLOJLER

nternet üzerinden iletiimi gerçekleen bilgilerin

güvenilirlii, açk anahtar kriptografi olarak adlandrlan bir

teknikle salanmaktadr [7][8]. Açk anahtar kriptografinin

gerçekletirdii faaliyetler aada listelenmitir:

ifreleme ve ifre Çözme: Güvensiz bir ortamda

birbirleriyle haberleen iki tarafn, bilgiye sadece

kendilerinin anlayaca bir biçim vermesi teknii olarak

tanmlanmaktadr. Gönderilmeden önce gönderici tarafndan

ifrelenen veri, alc tarafndan açlmakta ve orijinal veri

elde edilmektedir. letilen verinin ifreli olmas, saldrgann

veriye eriimini engellemektedir.

Kurcalama Sezme: letiim srasnda veri üzerinde

gerçekletirilebilecek olas deiikliklerin sezilmesinde

kullanlan teknik olarak tanmlanmaktadr.

Kimlik

Dorulama:

Enformasyon

alcsna,

enformasyonun kaynann ve göndericinin kimliinin

dorulanmas imkann vermek olarak tanmlanmaktadr.

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

286

3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

nkar Edememe: Enformasyonun göndericisinin, daha

sonraki bir zamanda, gönderdii enformasyonu inkar

etmesini engellemek olarak tanmlanmaktadr.

ifreleme ilevi enformasyonun, alc haricindeki kiiler

taraf

f ndan anlalmayacak bir ekle çevrilmesi olarak

tanmlanmaktadr. ifre çözme ise; özel bir anahtar

yardmyla anlamsz bilgiye, ifrelenmeden önceki anlaml

halinin geri verilmesi olarak tanmlanmaktadr. ifreleme ve

ifre çözme ilevleri, kriptografi algoritmas olarak

adlandrlan matematiksel ilevlerce gerçekletirilmektedir.

ifreleme yönteminin kuvveti; algoritmann bilinmezlii ile

deil, kullanlan anahtarn uzunluu ile ilgili olmaktadr.

ifrelenen veri; anahtar kullanm ile rahatlkla açlmakta

iken, anahtarn bilinmemesi durumunda verinin elde

edilmesi matematiksel ilemlerin younluu dolaysyla

imkansz olmaktadr.

Simetrik Anahtarl ifreleme

Simetrik

anahtarl

ifreleme

Encryption); ifreleme anahtarnn de

elde edilebildii bir ifreleme yöntem

görüldüü gibi, çou simetrik algori

deifreleme (ifre çözme) anahtarl

Simetrik anahtarl ifreleme, verinin

deifrelenmesinde herhangi bir

olmamaktadr. Bu tarz ifrelemede bir

veri, dier bir anahtarla açlamadn

gizli tutulmas durumunda bir derece

ilemi salanmaktadr. Simetrik a

simetrik anahtarn gizli tutulmas va

Simetrik anahtarn gizli tutulmad

verinin güvenilirlii hem de kimlik

tehlikeye girmektedir. Bakasna ait

saldrgann hem kiiye ait gizli bilgile

anahtar sahibinin kimliiyle bakalar

neden olmaktadr.

ekil 2. Simetrik anahtarl ifreleme

Genel olarak dört tip simetrik anahtarl ifreleme

algoritmas kullanlmaktadr. Bu algoritmalar; veri ifreleme

standard (Data Encryption Standard – DES) algoritmas,

üçlü veri ifreleme standard (Triple Data Encryption

Standard – Triple DES) algoritmas, uluslar aras veri

ifreleme algoritmas (International Data Encryption

Algorithm – IDEA) ve RC4 algoritmas olarak

adlandrlmaktadr.

Ulusal Standartlar Bürosu (National Bureau of Standards)

taraf

f ndan yaynlanm veri ifreleme standard (Data

Bildiriler Kitabý

Proceedings

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

Encryption Standard – DES) algoritmasnn aamalar

aada listelenmitir [9][10]:

-Mesaj 64 bitlik parçalara bölünür.

-Bu bölmeler bir balangç permütasyonundan geçirilir.

-56 bitlik anahtar kullanlarak, 16 adet 48 bitlik anahtar

elde edilir.

-56

bitlik

anahtar

üzerinde

permütasyon

gerçekletirilerek, 2 adet 28 bitlik anahtar elde edilir.

-Her iki bölme de; 1, 2, 9 ve 16’nc aamalarda sola

doru 1, dier aamalarda sola doru 2 bit döndürme

(rotate) ilemine tabi tutulur.

-Her bir bölme ayr ayr permütasyondan geçirilip; birinci

anahtarn 9, 18, 22 ve 25’inci, ikinci anahtarn 35, 38, 43 ve

54’üncü bitleri elenir ve 48 bitlik anahtar elde edilir.

-DES aamalarn gerçekletirmek üzere, 16 adet 48 bitlik

anahtarn her biri kullanlr.

-64 bitlik giri deeri, 32 bitlik iki parçaya bölünür.

-DES aamasna giri deerinin sa taraf

f , aama çk

ur.

erinin sa taraf

f na parçalayc ilevi,

uygulanr.

sonucu, aamaya giren deerin sol

çkan deerin sa taraf

f nn EXOR

ile elde edilir.

6 kez tekrar edilir.

parçalar yer deitirilir.

gerçekletirilir.

e standard (Triple Data Encryption

DES) algoritmasnda ise, DES

çaltrlmas ilemini içeren üç adet

dr. Anahtar 1, anahtar 2 ve anahtar 3

e üç adet 56 bitlik bölmelere ayrlan

anlmaktadr.

ifreleme algoritmas (International

rithm – IDEA) ise; 128 bitlik anahtar

açk metni 64 bitlik ifreli parçalar

algoritmadr. Bu algoritma, hesapsal

8 aama içermektedir. Uzun zamandr

mas, herhangi bir saldr teebbüsüne

maruz kalmamtr. Biham, Shamir ve Biryukov taraf

f ndan

IDEA’ya gerçekletirilen saldr teebbüsü, algoritmann

ancak dördüncü seviyesine kadar ulam; algoritmann 8

aamalk toplam bölümü yine güvenli olarak kalmtr.

Amerika Birleik Devletleri ve birçok Avrupa ülkesinde

patentlenmi olan IDEA algoritmasnn aamalar kabaca

aada verilmitir [9][10]:

-ifrelenecek mesaj, 64 bitlik parçalara bölünür. Her bir

açk metin parças, ifreli parça haline dönüecektir.

-64 bitlik parçalar, 16 bitlik 4 bloa ayrlr.

-52 adet 16 bitlik anahtar oluturmak üzere, 128 bitlik bir

anahtar kullanlr.

-Tek sayl aamalarda dörtlü, çift sayl aamalarda ise

ikili kümelerde anahtar kullanlarak 17 aama

gerçekletirilir.

-16 bitlik bloklar, 64 bitlik ifreli bloklar olarak

birletirilir.

RSA Veri Güvenlik Firmas ve Ron Rivest taraf

f ndan

gelitirilen RC4 algoritmas, çalma hznn çok yüksek

olmas ve güvenlik seviyesinin bilinmemesine ramen baz

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

287

3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

hz gerektiren uygulamalarda kullanlmaktadr. stenildii

kadar anahtar uzunluu kabul edebilen RC4 algoritmas; bir

sahte rastgele say üreteci ve bu say üretecinin çktsnn,

ifrelenecek veri ile EXOR ilemine tabi tutulmasndan

ibarettir. Bu nedenle ayn anahtar, iki farkl veri kümesini

ifrelemede kullanlmamaldr.

Açk Anahtarl ifreleme

Anonim veya simetrik olmayan anahtarl ifreleme olarak

da adlandrlan açk anahtarl ifrelemede (Public Key

Encryption); biri açk anahtar, dieri özel anahtar olarak

isimlendirilen bir anahtar çifti kullanlmaktadr. Bu anahtar

çifti; verinin imzalanmas, ifrelenmesi ve kimlik dorulama

ilemlerinde kullanlmaktadr. Bu ifreleme yönteminde açk

anahtar herkese datlrken, özel anahtar sadece anahtar

sahibi taraf

f ndan bilinmektedir. Açk anahtar ile ifrelenen

veri sadece özel anahtar ile açlabilirken, özel anahtarla

ifrelenen veri ise sadece açk anahtar ile açlabilmektedir.

ekil 3’ten de görüldüü üzere; gön

açk anahtar ile ifrelemekte ve al

Alc ise, ifrelenmi veriyi özel anahta

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

-ifrelenecek metin, 2k < n olacak ekilde k bit uzunluklu

bloklara ayrlr ve her bir blok, P olarak adlandrlr.

-P mesajnn ifrelenmesi için, C P (mod n) ilemi

gerçekletirilir.

-Mesajn deifrelenmesi içinse, P C (mod n) ilemi

gerçekletirilir.

RSA algoritmasnn ilem aamalar ve sonuçlar Tablo

1’de gösterilmektedir. Buradaki örnekte; p = 3, q = 11, n =

33, z = 20, d = 7 ve e = 3 olarak alnmtr.

ifreleme yönteminin kuvveti ise, anahtarn bulunmas ile

ilgili olmaktadr. RSA algoritmasnda anahtarn bulunmas,

çok büyük basamakl saylarn çarpanlarna ayrlmas

ilemidir. ifreleme yönteminin kuvveti, anahtarn uzunluu

ile doru orantl olmaktadr. Farkl ifreleme yöntemleri,

ayn ifreleme kuvvetini salamak için farkl uzunlukta

anahtar uzunluklar gerektirebilmektedir.

TABLO 1

masyla ifreleme ve ifre çözme

ekil 3. Açk anahtarl

Açk anahtarl ifreleme, simetrik

göre daha fazla matematiksel ilem

nedenle açk anahtarl ifrelemenin

verilerin ifrelenmesinde kullanlmas

tarz veri boyutlarnda açk anahtarl

anahtarl ifreleme birlikte kullanl

karlalan yöntem; simetrik anahta

anahtarl ifrelemenin kullanlmas, verinin deiiminde ise

simetrik anahtarl ifrelemenin kullanlmas eklidir. Açk

anahtarl ifreleme, kimlik dorulama ileminde de

kullanlmaktadr. Kimlii dorulanacak olan gönderici, özel

anahtar ile veriyi ifreler. Özel anahtar ile ifrelenen veri

sadece açk anahtar ile açlabildii için, göndericinin kimlii

dorulanm olur.

1977 ylnda Rivest, Shamir ve Adleman taraf

f ndan

bulunan ve ifreleme ve ifre çözme ilemlerinin her

ikisinde de kullanlan RSA algoritmasnda, ilk önce

ifreleme ve ifre çözmede kullanlacak açk ve gizli anahtar

çiftinin oluturulmas gerekmektedir. RSA algoritmasnn

aamalar aada verilmektedir [9][10]:

-Tipik olarak 10000’den daha büyük p ve q gibi iki büyük

asal say seçilir.

-n = p * q ve z = (p-1) * (q-1) ilemleri gerçekletirilir.

-z saysna göre aralarnda asal bir d says belirlenir.

-e * d = 1 (mod z) olacak biçimde bir e says belirlenir.

Bildiriler Kitabý

Proceedings

ifreleme ve ifre çözme teknikleri,

de iletiminde karlalan sorunlardan

sorununu engellemektedir. Saysal

a ve taklit etme sorunlarna çözüm

][13]. Kurcalama sezme ve kimlik

tek yönlü çrpma (one-way hash)

tematiksel bir ileve bal olmaktadr.

Tek yönlü çrpma ilevinin özellikleri aada listelenmitir:

-Veriden elde edilen çrp deeri tektir. Veride yaplan bir

bitlik deiiklik bile çrp deerini deitirmektedir.

-Çrp deerinden, çrplan veri elde edilemez. Bu

nedenle, çrpma ilevi tek yönlü bir ilev olarak

adlandrlmtr.

Saysal imza veriye tek yönlü çrp ilevi uygulanarak

elde edilen çrp deerinin, kullancnn özel anahtar ile

ifrelenmesiyle elde edilmektedir.

ekil 4’ten de görüldüü gibi veri; tek yönlü çrp

ilevinden geçirilerek, tek yönlü çrp deeri elde

edilmektedir. Elde edilen çrp deeri, özel anahtarla

ifrelenmekte ve saysal imza elde edilmektedir. Elde edilen

saysal imza, veri ile birlikte alcya gönderilmektedir. Alc,

saysal imzay göndericinin açk anahtar ile açmakta ve

gönderici taraf

f ndan hesaplanm tek yönlü çrp deerini

elde etmektedir. Daha sonra kendisine ulaan veriden, tek

yönlü çrp deerini hesaplamakta ve dier çrp deeriyle

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

288

3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

karlatrmaktadr. ki deerin eitlii

göndericinin kimlii dorulanmaktadr.

durumunda

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

SHA için oluan tek deiiklikse, oluan ara deerlerin 160

bit uzunlukta olmasdr.

ekil 4. Saysal imza kullanm

Çrpma Algoritmalar

Geni olarak kullanlan çrp ilevleri, MD5 ve güvenli

çrp algoritmas (Secure Hash Algorithm – SHA)’dr. MD5,

Rivest taraf

f ndan tasarlanmtr. Güvenli çrp algoritmas

ise; MD5 algoritmasndan esinleniler

Enstitüsü (National Institute of S

Güvenlik Acentesi (National Securit

saysal imzalama standard (Digital

DSS) ile birlikte kullanlmak amacyla

MD5 ve güvenli çrp algoritma

Algorithm – SHA) 128 bitlik gizli bir

çrp algoritmasna giri deeri

Algoritma sonucunda oluan çkt

kimlik

dorulama

balnn

yerletirilmektedir. Algoritmann ek

5’te bulunmaktadr. Güvenli çrp alg

tek fark, oluan çrp deerinin 160 bi

ekil 5. MD5 ve SHA algoritmas

Çrplm mesaj dorulama kodu (Hashed Message

Authentication Code – HMAC) MD5 ve SHA algoritmalar

ise, IBM taraf

f ndan sunulmu güçlü bir çrp deeri

oluturma yöntemidir. Çrplm mesaj dorulama kodu;

kendi kendine bir çrp ilevi olmaktan ziyade, mesaj

dorulama kodu hesaplamas için özel bir çrp ilevi

kullanan güçlü bir kriptografi yöntemidir. Örnek olarak

MD5 algoritmasnn kullanld düünülürse; HMAC,

temel çrp ilevinin üst üste iki kez uygulanmasndan ibaret

olmaktadr. lk seferde veri birimi ve anahtar, çrp ilevine

giri deerleri olurken; ikinci seferde birinci çrp ilevinin

çkts ve anahtar deerleri, giri deeri olmaktadr.

Algoritmann ekilsel gösterimi, ekil 6’da yer almaktadr.

Bildiriler Kitabý

Proceedings

ekil 6. Çrplm mesaj dorulama kodu MD5 ve SHA

algoritmalar

bir kiinin, bir sunucunun veya bir

anmlanmas ve bir açk anahtarn bu

mesinde kullanlan elektronik belgeler

dr [14]. Sürücü belgesi, pasaport veya

i belgeler; kullancnn kimliini

lanlan belgelerdir. Açk anahtarl

me sorununu çözümlemek amacyla

llanmaktadr.

; açk anahtarn yannda, nesneyi

lik süresi, saysal sertifikay veren

numaras gibi bilgileri içermektedir.

içerdii en önemli bilgi ise, sertifika

zasdr.

istemci ile sunucu kimlik dorulama

maktadr. ki tip istemci dorulamas

kimlik dorulamada sunucu, isim ve

r veri taban tutmaktadr. stemcinin

ve ifre, veri tabanndaki bilgilerle

kimlik

dorulama

ilemi

Kimlik dorulama ilemi; istemcinin

girmi olduu isim ve ifre çiftinin, sunucunun veri

tabanndaki çiftle ayn olduu durumda baaryla

sonuçlanmaktadr. Tüm sunucu yazlmlar, ifre temelli

kimlik dorulamay desteklemektedir. Sertifika temelli

kimlik dorulama ise, SSL protokolünün bir parçasdr.

stemci rastgele üretilmi veriyi, saysal imzas ile

imzalamakta ve saysal sertifikas ile birlikte sunucuya

göndermektedir. Sunucu, açk anahtarl kriptografi

tekniklerini kullanarak saysal imzay dorulamakta ve

saysal sertifikann geçerliliini onaylamaktadr. ifre

temelli kimlik dorulamada yer alan aamalar ekil 7’de

gösterilmitir.

Saysal sertifika temelli kimlik dorulamada ise; istemci

kimlik dorulama, saysal sertifika ve SSL protokolünün

kullanmyla gerçeklemektedir. Kullancnn sunucu

taraf

f ndan dorulanmas için; istemci, rastgele üretilmi veri

parçasn saysal imzas ile imzalamakta ve saysal sertifika

ile birlikte sunucuya göndermektedir. Sunucu ise saysal

imzasndan, kullancnn kimliini dorulamaktadr. Saysal

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

289

3. ULUSLARARASI KATILIMLI

BÝLGÝ GÜVENLÝÐÝ VE

KRÝPTOLOJÝ KONFERANSI

sertifika temelli kimlik dorulama; kullancnn bildii bir

nesne (ifre) deil de, kullancnn sahip olduu bir nesne

(özel anahtar) gerektirdiinden dolay; ifre temelli kimlik

dorulamaya göre daha çok tercih edilmektedir.

ekil 7. ifre temelli kimlik dorulama

ekil 8’de saysal sertifika kullanarak

kimliinin dorulanmas ileminin aa

istemcinin

ekil 8. Saysal sertifika temell

Saysal sertifika içerii, X.509

düzenlenmektedir. X.509 v3 sertifika

(distinguished

name)

bir

a

ilikilendirmektedir. Fark edilebilir i

olarak tantan bir dizi isim ve

tanmlanmaktadr. Tipik bir saysal s

olmak üzere iki ksmdan olum

aadaki bilgileri içermektedir [14]:

-Sürüm numaras

-Sertifika seri numaras

-Enformasyon

-Kullancnn açk anahtar ile ilgili enformasyon

-Sertifikay datan sertifika makamnn tannr ismi

-Sertifikann geçerlilik süresi

-Sertifikann fark edilebilir ismi

-Seçimlik sertifika uzants

mza ksm ise aadaki bilgileri içermektedir:

-Sertifika otoritesi taraf

f ndan kullanlan kriptografik

algoritma

-Sertifika otoritesinin saysal imzas

IV. SONUÇ

Elektronik ticaret, 20. yüzyln son döneminde bilgi ve

iletiim teknolojilerinde yaanan hzl deiim ve

gelimelere paralel bir ekilde ve giderek artan ölçüde

Bildiriler Kitabý

Proceedings

3rd INFORMATION SECURITY &

CRYPTOLOGY CONFERENCE

WITH INTERNATIONAL PARTICIPATION

dünya genelinde tartlan bir kavram olarak ortaya

çkmaktadr. Elektronik ticaret çerçevesinde yaanan

gelimeler sonucunda pek çok ülke, uluslararas örgüt ve

kurulu; elektronik ticaret ve bu alanla balantl konular

gündemlerine almlar ve elektronik ticaret olgusunu çeitli

yönleriyle aratrmaya balamlardr. E-ticaretteki büyüme

potansiyelinin gerçeklemesini belirleyecek unsur, baz

konularn nasl ele alnacana bal olmaktadr. Bu konular

arasnda vazgeçilmez olanlarn aadaki ekilde sralanmas

mümkündür:

-Uygun bir telekomünikasyon altyaps ile standartlarnn

salanmas

-Altyapya giriin arttrlmas

-Yaptrmlar içeren bir yasal çerçeve oluturulmas

-Enformasyonun güvenlii ve gizliliin temini

-Uygun bir vergi rejimi yaratlmas

-Frsat eitliini salayacak politikalarla, bilhassa gelime

yolundaki ve en az gelimi ülkelerde eitim düzeyi ve

rnn arttrlmas

n koullar salanabildii takdirde,

aplan elektronik ticaret açsndan yeni

atlm olacaktr.

kavramnda en önemli husus,

i olmaktadr. Ancak tam bir güvenlik

takdirde taraflar, güvenilir olarak

atlmaya balayacaktr. Bu güveni

çeitli ifreleme yöntemleri ve

imzalar ve sertifikalar gibi pek çok

tr. Amaç hep ayn olup; kimlik

irme, güvenilirlik, inkar edememe,

dilebilirlik kavramlar gibi pek çok

ksinimin karlanmas olmutur. Bu

imlerin karlanmasn salamak üzere

noloji ve sistemler, elektronik ticaretin

venilirliini de arttrm olacaktr.

KAYNAKLAR

aci, A. Gangopadhyay, Y. Yesha, “Electronic

Business, and Legal Issues”, New Jersey:

[2]

[3]

[4]

[5]

[6]

[7]

[8]

[9]

[10]

[11]

[12]

[13]

[14]

Prentice Hall, 1999.

W. Rajput, “E-Commerce Systems Architecture and Applications”,

Boston: Artech House, 2000.

http://www.e-ticaret.gov.tr/.

A. Ghosh, “E-Commerce Security: Weak Links, Best Defenses”,

New York: John Wiley, 1998.

S. Garfinkel, “Web Security & Commerce”, Sebastopol: O’Reilly, 1997.

R. Çölkesen, B. Örencik, “Bilgisayar Haberlemesi ve A

Teknolojileri”, stanbul: Papatya, 2000.

A. Tanenbaum, “Computer Networks”, New Jersey: Prentice Hall, 1988.

http://www.eticaret.org/.

W. Davies, L. Price, “Security for Computer Networks”,

Canada: John Wiley & Sons, 1989.

J. Reynolds, R. Mofazali, “The Complete E-Commerce Book:Design,

Build & Maintain a Successful Web-based Business”, New York: CMP

Books, 2000.

http://www.online-commerce.com/.

E. Turban, “Electronic Commerce 2008”, Prentice Hall, 2007.

J. F. Rayport, “Introduction to E-Commerce”, McGraw-Hill, 2001.

K. C. Laudon, “E-commerce”, Prentice Hall, 2006.

25•26•27 Aralýk December 2008 • Ankara / TÜRKİYE

290