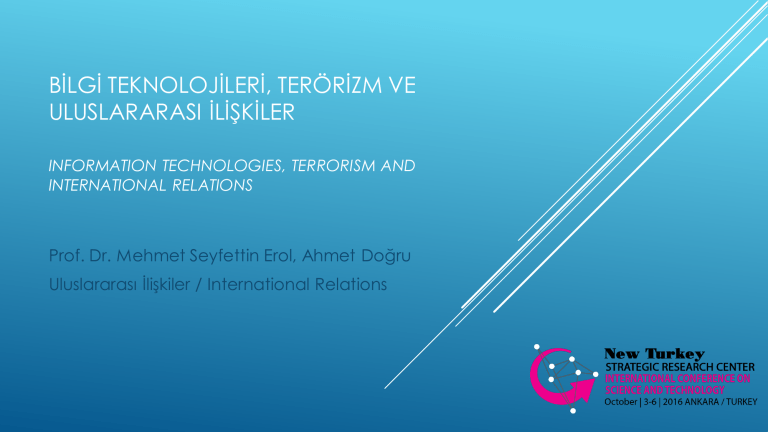

BİLGİ TEKNOLOJİLERİ, TERÖRİZM VE

ULUSLARARASI İLİŞKİLER

INFORMATION TECHNOLOGIES, TERRORISM AND

INTERNATIONAL RELATIONS

Prof. Dr. Mehmet Seyfettin Erol, Ahmet Doğru

Uluslararası İlişkiler / International Relations

TASLAK

• Bilgi Teknolojisi

• İnternet Kullanımı

• Oyunlaşan Sosyal Medya

• Siber Alan

• Terörizm

• Ağ İletişimi

• Terör Örgütlerinin adem-i merkeziyetçi yapıları

• Uluslararası İlişkiler

• Hibrit Savaş Unsurları

• Siber Saldırılar

• Uluslararası Hukuk

• Sonuç

BİLGİ TEKNOLOJİLERİ

• Bilgisayar – Elektronik – Telekomünikasyon

• Yönetimsel Yapılar:

• Karar verme süreci

• Maliyet tasarrufu

• Sürekli bilgi akışı

• Dinamizm

• Rekabet Üstünlüğü

İNTERNET KULLANIMI

Yıllara Göre

50%

46%

43%

45%

41%

38%

40%

46

54

35%

35%

32%

29%

30%

25%

20%

15%

10%

5%

0%

2016

Kullanan

Kullanmayan

2015

2014

2013

2012

2011

2010

Kullanım

Source: World Bank,

The World Fact Book ITU

MOBİL CİHAZ – KİŞİSEL BİLGİSAYAR KULLANIMI

OYUNLAŞAN SOSYAL MEDYA

ARAÇLARI

•

•

•

•

Geliştiricilerin “Oyunlaştırma” (Gamification) çabası,

En düşük maliyetle, en yaygın kullanıcı kitlesini elde etme stratejisi,

Kendiliğinden oluşan veri havuzu,

Niteliği ve erişimi kolaylaşan açık istihbarat kaynağı,

• Başarılı bir oyunlaştırma örneği: Piano Stairs

TERÖRİZM

• Veri ve bilgi toplama,

• Değerlendirme, raporlama, eylemler arası

ilişkinin tespiti ve öngörü,

• Sempatizan ve savaşçı kazanma, Daeş Örneği.

HİBRİT SAVAŞ UNSURU

SİBER ALAN VE SİBER SALDIRILAR

•

•

•

•

•

Kolay uygulanabilir,

Maliyet düşüktür,

Saldırgan anonimdir,

Saldırı çok aşamalı ve geniş katılımlı olabilir,

Hukuki yaptırıma maruz bırakması düşük

ihtimaldir.

SİBER SALDIRILAR

Stuxnet Saldırısı, İran 2010

DDoS Saldırısı, Estonya 2007

85000 Bilgisayar, 178 farklı ülkeden

kontrol edilmiştir.

ULUSLARARASI İLİŞKİLER

• Uluslararası Hukuk

• BM sözleşmesi Madde 2/4 Kuvvet Kullanma yasağı

• Siber Saldırılar ve hukuki düzenlemeler:

• Caydırıcılık

• İşlevsellik

• Ölçülebilirlik sorunu

• Silahlı saldırı mıdır?

• Araç bazlı yaklaşım, hedef bazlı yaklaşım,

etki bazlı yaklaşım

SONUÇ

• Devletlerin özellikle terör örgütü faaliyetlerinin gözetlemesinde, geçmiş

faaliyetlerin raporlamasında ve bunları stratejik bir öngörüye

dönüştürebilme kapasitelerinin bilgi teknolojilerini etkin bir şekilde

kullanmalarıyla mümkün olabileceğini söyleyebiliriz.

• Uluslararası hukuk düzenlemelerinin, siber güvenlik ve tehditler bağlamında

gelecekte somut adımlarla revize edilebileceği tahmin edilmektedir.

• Devletlerin siber güvenlik kapasitelerini güçlendirilmesi önemli bir savunma

tedbiri olarak değerlendirilmektedir.