LAN Teknolojileri ve OSI Modeli

advertisement

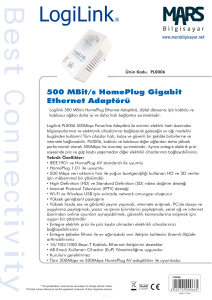

Temel Ağ Protokolleri ve OSI Modeli 2/66 Temel ağ protokollerini sıralamak. Ethernet ağlarında kullanılan kablo ve iletişim teknolojilerini öğrenmek. Jetonlu halka ağ protokolünün çalışma prensibini tanımlamak. 2 1 3/66 FDDI ağ teknolojisini öğrenmek. ATM ağ protokolünü tanımlamak. Evrensel OSI modelini anlayıp, katmanlarını sıralamak ve bu katmanların görevlerini öğrenmek. 3 4/66 Bir ağ kurmak için bilgisayarda bulunması gerekenler ve ağda bulunması gerekenlerin yanında ortam için en uygun ağ topolojisini belirleyip gerekli yapısal kablolama yapılmalıdır. Ağın en doğru biçimde çalışabilmesi için, seçilen topolojiye uygun ağ protokolünün de kullanılması gerekir. 4 2 5/66 Ağlar yaygınlaşmaya başladıkça farklı üreticilerin tasarladıkları ağ ekipmanlarının birbiri ile uyumlu çalıştırılabileceği kuralları tanımlayan standartlar geliştirildi. Protokol, bilgisayarlar arasında kurulan iletişimin nasıl gerçekleşeceğini belirten kurallar topluluğudur. Yerel ağda protokoller çok önemlidir çünkü ağa bağlı tüm bilgisayarların iletişim kurabilmesi için ortak bir dil konuşması gerekmektedir. 5 6/66 Ağlarda en sık kullanılan ağ protokolleri: ◦ Ethernet ◦ Jetonlu Halka (Token Ring) ◦ FDDI ◦ ATM 6 3 7/66 İlk olarak XEROX firması tarafından geliştirilen bu standart yerel bir ağda bulunan bilgisayarların birbirleriyle haberleşmesini sağlar. Open Systems Interconnection (OSI) tarafından IEEE 802.3 standardı olarak belirlenen bir standarttır. Her bilgisayara ağ kartlarından bir tane takılır ve sonra da, kablo (ya da telsiz) bağlantılarla bilgisayarlar arasında bir ağ oluşturulur. İletişim hızı, telefon ya da kablo hattı kullanan modemlere göre çok yüksektir. 7 8/66 Yerel ağlarda günümüzde her bilgisayarın hub veya anahtar (switch) gibi aygıtlarla tek bir noktada toplandığı ve böylece yerel ağın oluşturulduğu topolojiler sıkça kullanılır. Daha sonra, hub ya da switch, başka bir yerel ağ ya da internet bağlantı noktasına birleştirilerek ağdaki tüm bilgisayarların dış bağlantısı sağlanır. 8 4 9/66 Ethernet ağları ağa giriş tekniği olarak 1960’lı yıllarda geliştirilen CSMA/CD (Carrier Sense Multiple Access with Collision Detection) tekniğini kullanırlar. Ethernet ağındaki bir bilgisayarın gönderdiği bir veri ağdaki her bilgisayar tarafından görülmekte ama veri üzerinde fiziksel adresi (MAC) bulunan bilgisayar tarafından işlenmektedir. 9 10/66 Fakat bu, yerel ağın topolojisine göre değişir. Eğer ağ yıldız topoloji ise ve merkezde anahtar (switch) kullanıldıysa sadece ilgili bilgisayara anahtar tarafından yönlendirilir. Ağa her bilgisayar istediği zaman girebilmektedir. 10 5 11/66 Ethernet kartı veriyi hatta bırakmadan önce hattı denetler, eğer hat başkası tarafından kullanılmıyorsa gönderen ve alıcının MAC adreslerini içeren veriyi hatta bırakır. Eğer aynı anda iki bilgisayar, ağın sessiz olduğunu düşünüp ağa bilgi bırakırsa bu bilgiler çarpışır (collision). CSMA/CD algoritmasını kullanarak çarpışma tespit edilir. Belirli bir zaman sonra tekrar aynı bilgiyi ağa bırakırlar ve iletişim gerçekleşir. 11 12/66 Ethernet ağlarında 4 farklı kategori vardır: ◦ Ethernet: 10 Mbps hızında, koaksiyel ve UTP kablo üzerinde çalışır. ◦ Fast Ethernet: 100 Mbps hızında çift bükümlü kablolar üzerinde çalışır. ◦ Gigabit Ethernet: 1 Gbps hızında fiber kablo ve çift bükümlü kablolar üzerinde çalışır. ◦ 10 Gigabit Ethernet: 10 Gbps hızında fiber kablo üzerinde çalışır. 12 6 13/66 10Base2 ◦ İnce koaksiyel kablo ile 10 Mbit hızında Ethernet ağı kurulabilir. ◦ İnce kablo kullanıldığı için ince Ethernet (thinnet) olarak da adlandırılır. ◦ 2 rakamı maksimum kablo uzunluğunu ifade etmektedir. Yaklaşık 200 metre (Gerçek uzunluk: 185 m). ◦ 10Base2, ortak yol topolojisi kullanan Ethernet kablolama sistemini tanımlar. ◦ Dijital sinyalleşme kullanmaktadır. 13 14/66 10Base5 ◦ Kalın koaksiyel kablo ile 10 Mbit hızında Ethernet ağı kurulabilir. ◦ Kalın kablo kullanıldığı için kalın Ethernet (thicknet) olarak da adlandırılır. ◦ 5 rakamı maksimum kablo uzunluğunu ifade etmektedir. Kalın koaksiyel kablo maksimum 500m olmalıdır. ◦ 10Base5, ortak yol topolojisi kullanan Ethernet kablolama sistemini tanımlar. ◦ Dijital sinyalleşme kullanmaktadır. 14 7 15/66 10BaseT ◦ Bu kablo ile 10 Mbit hızında Ethernet ağı kurulabilir. ◦ T ifadesi kablo tipini (twisted pair) belirtmektedir. ◦ Korumasız çift bükümlü kablo maksimum 100m olmalıdır. ◦ 10BaseT, yıldız topolojisini kullanan Ethernet kablolama sistemini tanımlar. ◦ Dijital sinyalleşme kullanmaktadır. 15 16/66 100BaseF ◦ Fiber optik kablo ile 100 Mbit hızında Ethernet ağı kurulabilir. ◦ F ifadesi fiber optik kablo kullanıldığını belirtir. ◦ Fiber optik kablo maksimum 2000m olmalıdır. ◦ Fast Ethernet (Hızlı Ethernet) olarak da anılır. ◦ 100BaseF, yıldız topolojisini kullanan Ethernet kablolama sistemini tanımlar. ◦ Dijital sinyalleşme kullanmaktadır. 16 8 17/66 100BaseT ◦ Bu kablo ile 100 Mbit hızında Ethernet ağı kurulabilir. ◦ T ifadesi bükümlü kablo (twisted pair) kullanıldığını belirtir. ◦ Korumasız çift bükümlü kablo maksimum 100m olmalıdır. ◦ Fast Ethernet (Hızlı Ethernet) olarak da anılır. ◦ 100BaseT, yıldız topolojisini kullanan Ethernet kablolama sistemini tanımlar. ◦ Dijital sinyalleşme kullanmaktadır. 17 18/66 10Broad36 ◦ Broadcast (Analog sinyalleşme) yayını yapan kablo ile 10 Mbit hızında Ethernet ağı kurulabilir. ◦ Kablo uzunluğu maksimum 3600 metre olabilir. 18 9 19/66 Ethernet ağlarına bağlanmak için bilgisayarların kullandığı donanım birimine ağ (Ethernet) kartı denilir. 19 20/66 Ethernet kartlarında kullanılacak kablolama tipine göre BNC, RJ45 ve AUI konnektörleri olabilir. BNC Konnektör RJ45 Konnektör AUI Konnektör 20 10 21/66 Bazı Ethernet kartlarında birden fazla konnektör yuvası bulunabilir. Bunlara combo Ethernet kartları denir. Karttaki konnektör yuvası sayısı arttıkça Ethernet kartının fiyatı artar. 21 22/66 Günümüzde anakart üreticileri Ethernet kartlarını anakarta entegre (onboard) biçimde üretmektedir. 22 11 23/66 Ethernet ağlarında bilgisayarın ağda tanımlanmasını sağlamak için Ethernet ağına bağlı her bilgisayara bir fiziksel adres atanır. Bu adres, MAC (Ortam Erişim Denetimi Media Access Control) adresi olarak bilinir. MAC adresi, ağdaki kaynak ve hedef bilgisayarları tek tek tanımlar. 23 24/66 MAC adresi 48 bit uzunluğundadır. Bu alan her bir cihaz için tek olarak tanımlanmış bir alandır ve dünyada başka bir cihazda bu bilginin kullanılması mümkün değildir. 24 12 25/66 Ethernet ağındaki bir bilgisayar iletime geçtiğinde hedef olarak ulaşılmak istenen biligsayarın MAC adresini ve kaynak olarak kendi MAC adresini içeren çerçeveleri ağ ortamı üzerinden gönderir. Çerçeveyi alan bilgisayar, çerçevenin kodunu çözer ve hedef MAC adresini okur. ◦ Hedef MAC adresi, ağ kartında yapılandırılmış adresle aynıysa ağ kartı iletiyi işler ve bilgisayar uygulamasının kullanması için saklar. ◦ Hedef MAC adresi, bilgisayar MAC adresiyle aynı değilse ağ kartı iletiyi yok sayar. 25 26/66 Cihazların üzerindeki kayıtlı olan MAC adreslerini öğrenmek için bilgisayarın DOS komut satırına getmac komutu yazmak gerekir. 26 13 27/66 Ethernet standartları çerçeve biçimi, çerçeve boyutu, zamanlama ve kodlama gibi ağ iletişimininin çok yönünü tanımlar. Bir Ethernet ağında bilgisayarlar arasında mesaj gönderilirken bilgisayarlar standartların belirttiği çerçeve düzenine göre iletileri biçimlendirir. 27 28/66 (a) DIX Standardı (b) IEEE 802.3 Standardı 28 14 29/66 Çerçevede bulunan alanların açıklamaları aşağıda verilmiştir: ◦ ◦ ◦ ◦ ◦ ◦ ◦ ◦ Preamble: Başlama eki SOF: Çerçeve sınırlayıcı başlangıcı Destination address: Hedef MAC adresi Source address: Kaynak MAC adresi Type/Length: Tür/Uzunluk alanı Data: Kullanıcı verileri Pad: Dolgu alanı (Küçük çevreler için kullanılır) Check Sum: Hata denetimi 29 30/66 Birden çok bilgisayarın aynı anda gönderme yapma isteği çakışmalara sebep olacaktır. Ethernet, CSMA/CD protokolünü kullanarak çarpışmaları tespit eder. Bir çakışma olduğunda ağ cihazları çakışmayı tüm diğer bilgisayarlara bildirir. Böyle bir durumda iletişim kurmak isteyen bilgisayarlar belli bir süre bekler ve hazırladıkları mesajı tekrar ağa bırakır. Eğer yeni bir çakışma olmazsa iletişim tamamlanır. 30 15 31/66 CSMA/CD protokolünün algoritması ve akış şeması aşağıdaki resimde gösterilmiştir. 31 32/66 Jetonlu halka (Token Ring) ağ protokolü yoğun trafiğe sahip ağlarda kullanılır. OSI tarafından IEEE 802.5 standardı olarak belirlenen bir standarttır. Bu sistemler pahalı fakat ağ problemleri az olan sistemlerdir. Bu ağ protokolü yapısında ağda bir jeton bulunur. Bu jeton ile birbirlerine ulaştıracakları bilgi paketleri taşınır. 32 16 33/66 Ağ ortamında bilgisayarlar arası bilgi alış/verişi sırasında, bilginin bozulmasını engellemek ve hızlı bir biçimde elektronik ortamda taşınmasını sağlamak için, bilgi belli bayt uzunluklarında parçalara ayrılır. Çeşitli standartlara göre düzenlenen ve paket adı verilen yapılar halinde bilgisayarlar arası iletişim kanalında taşınır. 33 34/66 Token Ring ağ protokolü ile çalışan sistemlerinde, sistemde ilk açılan bilgisayar her zaman sistemin gözlemleyicisi görevini üstlenir ve bir sinyal (jeton) üretir. Bu sinyal ile ağda bilgi alış/verişi başlar. Sistemdeki başka bir bilgisayar diğer bir bilgisayara bilgi göndereceği zaman ağda dolaşan jetonun kendisine ulaşmasını bekler. Jeton kendine ulaştığında göndereceği bilgi paketini ve paketin ulaştırılacağı bilgisayarın adresini jetona ekler ve jetonu tekrar ağa bırakır. 34 17 35/66 Bilgi paketi gidiş adresine ulaşana kadar ağdaki diğer bilgisayarlar jetonu kullanamaz ve bilgi alışverişi yapamaz. Jeton boşalınca başka bir bilgisayar jeton aracılığıyla bir bilgi paketini başka bir bilgisayara iletebilir. Ağdaki iletişim bu şekilde devam eder. Jetonlu halka ağda her düğümün iki fiziksel arayüzü bulunur: ◦ Dinlenme modu ◦ Aktarım modu 35 36/66 Jetonlu halka ağlarında MAU (Media Access Unit-Ortam Erişim Birimi) adı verilen, ethernetteki hub'a benzeyen merkezi bir birim bulunur. Ağdaki bilgisayarlar yıldız şeklinde MAU'ya bağlanır. MAU’ların birbirleri ile olan bağlantı şekli ise halka topolojisini çağrıştırmaktadır. Bu yüzden mantıksal halka oluşur. Ancak token ring kartlar ve MAU'nun fiyatı oldukça yüksektir. Bu yüzden bu ağ protokolü pek yaygın değildir. 36 18 37/66 Jetonlu halkada biri veri aktarımı, diğeri jeton aktarımı için iki tür çerçeve kullanılır. ◦ Veri çerçevesi: Bir düğümden diğerine bilgi aktaran çerçevedir. Aktarılacak veri bu çerçevelerin içine koyularak gönderilir. ◦ Jeton (Token): Halkaya veri çerçevesi çıkarmak isteyen düğüme o hakkı vermeyi sağlayan özel bir kısa çerçevedir. Düğümler geçen çerçevenin başlığındaki belirli bir biti okuyarak bunun veri çerçevesi mi, yoksa jeton mu olduğunu kolayca belirleyebilir. 37 38/66 FDDI (Fiber Distributed Data Interface), 1980’li yılların ortalarında yüksek hızlı bilgisayarların geliştirilmesiyle ortaya çıkmış bir standarttır. Bu standart günümüzde Ethernet kadar yaygın değildir. Kullanılan fiber optik kablo sayesinde yüksek hızlarda çalışan (100 Mbps’nin üzerinde) Token Ring LAN’dır. 38 19 39/66 FDDI ağlarda çift kablolama tekniği kullanılır. Bu durumda bir taraf saat yönünde iletim yaparken diğer taraf saatin tersi yönünde iletim yapar. FDDI’de A ve B sınıfı olmak üzere iki istasyon vardır. ◦ A sınıfı istasyonlar hayati önemli veriler ilettiğinden her iki fiber kabloya da bağlanır. ◦ B sınıfı istasyonlar ise fiber kablolardan sadece birine bağlanır. 39 40/66 FDDI prensip olarak iki kapalı zincir üzerinde ters yönde hareket eden veri trafiğine göre yapılandırılmıştır. Bu kapalı hatlardan biri boş tutulur. Veri taşıyan zincirde bir problem olduğu zaman ikinci zincir devreye girer ve veri ters yönde taşınmaya devam eder. Günümüzde, FDDI ile veri transfer hızı 155 ile 622 Mbps arasında tanımlanabilir hale gelmiştir. 40 20 41/66 FDDI ile IEEE 802.5 Token Ring arasında önemli bir fark vardır. 802.5’te bir istasyon yolladığı paket yerine gidip geri gelene kadar yeni jeton üretemezken FDDI’de istasyonun yeni bir jeton üretmek için eski jetonun geri gelmesini beklemesine gerek yoktur. 41 42/66 FDDI teknolojisi 42 21 43/66 FDDI teknolojisi gerçek zamanlı uygulamalar için ideal olan bant genişliğini kullanma imkanı sunmaktadır. FDDI bunu iki farklı tipte trafik ile sağlamaktadır. ◦ Eş Zamanlı (Synchronous) Eş zamanlı bant aralığı, ses ve video aktarımı gibi devamlı veri akışının gerektiği durumlarda kullanılır. ◦ Eş Zamanlı Olmayan (Asynchronous) Geri kalan bant aralığı eş zamanlılık gerektirmeyen uygulamalar için kullanılır. 43 44/66 ATM (Eşzamansız Aktarım Modu-Asynchronous Transfer Mode), sayısal verilerin hücre (cell) adı verilen kısa ve sabit uzunluktaki veri paketlerine bölünerek iletilmesini sağlayan, bağlantılı hizmet veren hızlı paket anahtarlama tekniğidir. Bir ATM hücresi 5 byte'lık başlık (header) ve 48 byte'lık kullanıcı verisi (user data) olmak üzere toplam 53 byte uzunluğundadır. Hatalı hücrelerin düzeltilmesi ve veri akış kontrolü ise uçbirimler tarafından yapılır. 44 22 45/66 Veri iletimi için paket anahtarlamanın bir türü sayılabilecek bir yöntem olan hücre aktarımı tekniğini kullanır. Beklenilenin aksine yerel ağlarda kullanımı kısıtlı kalmış, günümüzde daha çok iletişim ve bilgisayar ağları arasında hızlı omurga yapıları oluşturmak için kullanılır olmuştur. 45 46/66 ATM ile yüksek veri işleme/iletme hızları elde edilebilir. En çok kullanılan standart hızlar, 155 Mbps (HDTV için) ve 622 Mbps’dir. 10 Gbps hızlara kadar da çıkılabilmiştir. ATM ağlarının üstün hız performansı yöneltmenin donanım tabanlı gerçekleşmesinden, paketlerin de sabit büyüklükte ve küçük olmasından kaynaklanmaktadır. 46 23 47/66 Sabit büyüklükteki kısa paketleri donanım ile anahtarlamak değişken büyüklükteki paketleri yazılım ile yöneltmekten çok daha hızlıdır. Bu tür veri alış verişi sırasında anahtarlama/ yöneltme yapan ağ donanımlarına ATM anahtarı adı verilir. 47 48/66 Farklı bilgisayarların ve standartların gelişmesi ile sorunların ortaya çıkması nedeniyle ISO (International Organization for Standardization), OSI (Open Systems Interconnection) modelini 1984’te geliştirdi. 7 katmandan oluşan bu model, karmaşıklığı azaltmak ve standartlar yaratmak amacıyla geliştirilmiştir. 48 24 49/66 Her ne kadar pratikte birebir uygulanmasa da, diğer tüm mimariler OSI başvuru modeli baz alınarak açıklanır. Ayrıca anahtar (switch), hub, yönlendirici (router) gibi ağ cihazlarının fonksiyonu OSI başvuru modeline dayanılarak açıklanır. OSI başvuru modeli, ağdaki bir uç sisteminin veya ara cihazın ağ üzerinden iletişim yapabilmesi için sahip olması gereken işlevleri tanımlar. 49 50/66 7 Uygulama (Application) 6 Sunum (Presentation) 5 Oturum (Session) 4 Taşıma (Transport) 3 Ağ (Network) 2 Veri iletim (Data Link) 1 Fiziksel (Physical) Uygulama Grubu-Yazılım Ara katman- Yazılım ve donanım arası Ağ Grubu-Donanım 50 25 51/66 Terminal B Terminal A 7 6 5 4 3 2 1 Uygulama Sunum Oturum Taşıma Ağ Veri iletim Fiziksel 7 6 5 4 3 2 1 Uygulama Sunum Oturum Taşıma Ağ Veri iletim Fiziksel 51 52/66 Kullanıcı tarafından çalıştırılan tüm uygulamalar burada tanımlıdır. Örnegin; ◦ ◦ ◦ ◦ HTTP (Hyper Text Transfer Protocol) WWW (World Wide Web) FTP (File Transfer Protocol) SMTP (Simple Mail Transfer Protocol) 52 26 53/66 Bu katman verileri, uygulama katmanına sunarken veri üzerinde kodlama ve dönüştürme işlemlerini yapar. Bilginin iletimde kullanılacak biçiminin düzenlenmesini sağlar. Ayrıca bu katmanda veriyi sıkıştırma/açma, şifreleme/şifre çözme işlemleri de yerine getirilir. Bu katmanda tanımlanan bazı standartlar; ◦ PICT, TIFF, JPEG, MIDI, MPEG, HTML 53 54/66 Oturumun kurulması, yönetilmesi ve sonlandırılmasını sağlar. Haberleşmenin organize ve senkronize edilmesini sağlar. Eğer veri iletiminde hata oluşmuş ise tekrar gönderilmesine karar verir. GİRİŞ HATASIZ DEVAM GERİDÖNÜŞ HATALI 54 27 55/66 İletişimin mantıksal sürekliliğinin sağlanması için, iletişimin kopması durumunda bir senknorizasyon noktasından başlayarak iletimin kaldığı yerden devam etmesini sağlar. Böylece verinin güvenliğini sağlar. Bu katmanda çalışan protokollere örnek; ◦ NFS (Network File System), ◦ SQL (Structured Query Language) ◦ ASP (AppleTalk Session Protocol) 55 56/66 İletişim Türleri Tek yönlü (Simplex) önce Yarı çift yönlü (Half-Duplex) sonra Çift yönlü (Full-Duplex) aynı anda 56 28 57/66 Bu katmandaki protokoller bilginin son alıcıda her türlü hatadan arındırılmış olarak elde edilmesini sağlar. Ulaşım katmanın oluşturduğu bilgi bloklarına bölüm (segment) denir. Taşıma katmanı üst katmandan aldığı verileri bölümlere (segment) ayırarak bir alt katmana, alt katmandan aldıklarını da birleştirerek bir üst katmana sunar. İki düğüm arasında mantıksal bir bağlantının kurulmasını sağlar. 57 58/66 Aynı zamanda akış kontrolü (flow control) kullanarak karşı tarafa gönderilen verinin yerine ulaşıp ulaşmadığını kontrol eder. Karşı tarafa gönderilen bölümlerin gönderilen sırayla birleştirilmesini sağlar. Örneğin; ◦ TCP (Transmission Control Protocol) ◦ UDP (User Datagram Protocol) ◦ SCTP (Stream Control Transmission Protocol) 58 29 59/66 Veri paketlerinin bir uçtan diğer uç ağdaki çeşitli düğümler (yönlendirici, geçit yolu) üzerinden geçirilip yönlendirilerek alıcısına ulaşmasını sağlayan işlevlere sahiptir. Bu katmanda iletilen veri blokları paket olarak adlandırılır. Bu katman, veri paketlerinin ağ adreslerini kullanarak bu paketleri uygun ağlara yönlendirme işini yapar. 59 60/66 Adresleme işlemlerini (Mantıksal adres ve fiziksel adres çevrimleri) yürütür. Yönlendiriciler (Router) bu katmanda tanımlıdırlar. Örneğin; ◦ IPv4 (Internet Protocol version 4) ◦ IPv6 (Internet Protocol version 6) ◦ ARP (Address Resolution Protocol) 60 30 61/66 Ağ katmanından aldığı veri paketlerine hata kontrol bitlerini ekleyerek çerçeve (frame) halinde fiziksel katmana iletme işinden sorumludur. İletilen çerçevenin doğru mu yoksa yanlış mı iletildiğini kontrol eder, eğer çerçeve hatalı iletilmişse çerçevenin yeniden gönderilmesini sağlar. 61 62/66 Ayrıca ağ üzerindeki diğer bilgisayarları tanımlayarak kablonun o anda kimin tarafından kullanıldığının tespitini yapar. Örneğin; ◦ Ethernet ◦ Frame Relay ◦ ISDN (Integrated Services Digital Network) 62 31 63/66 Verilerin fiziksel olarak gönderilmesi ve alınmasından sorumludur. Bu katmanda tanımlanan standartlar taşınan verinin içeriğiyle ilgilenmezler. Daha çok işaretin şekli,fiziksel katmanda kullanılacak konnektör türü, kablo türü gibi elektriksel ve mekanik özelliklerle ilgilenir. Hub ve anahtarlar fiziksel katmanda tanımlıdır. 63 64/66 Bir uç sistemde, örneğin internete bağlı PC’de OSI’nin tanımladığı tüm katmanlara ait işlevlere gereksinim duyulurken, ağ cihazları genel olarak ilk birkaç katmana ait işlevlere sahiptir. ◦ Bir yönlendirici (router) ilk üç katmana, ◦ Bir anahtar cihazı ise ilk iki katmana ait fonksiyonlara sahiptirler. 64 32 65/66 Katman Görevi 7. Uygulama Kullanıcı uygulamaları 6. Sunum Aynı dilin konuşulması; veri formatlama, şifreleme 5. Oturum Bağlantının kurulması ve yönetilmesi 4. Taşıma Verinin bölümlere ayrılarak karşı tarafa gitmesinin kontrol edilmesi 3. Ağ Veri bölümlerinin paketlere ayrılması, ağ adreslerinin fiziksel adreslere çevrimi 2. Veri İletim Ağ paketlerinin çerçevelere ayrılması 1. Fiziksel Fiziksel veri aktarımı 65 66/66 Katman Örnek 7. Uygulama HTTP, FTP, SMTP 6. Sunum JPEG, TIFF, MPEG 5. Oturum SQL, ASP 4. Taşıma TCP, UDP, SCTP 3. Ağ IP 2. Veri İletim Ethernet, Frame Relay, ISDN 1. Fiziksel Bit, Kablo, Konnektör 66 33 67/66 Katman PDU (Kullanılan Veri Adı -Protocol Data Unit) 7. Uygulama Data (Veri) 6. Sunum Data (Veri) 5. Oturum Data (Veri) 4. Taşıma Segment (Bölüm) 3. Ağ Packet (Paket) 2. Veri İletim Frame (Çerçeve) 1. Fiziksel Bits (Bit) 67 68/66 Terminal A İşlem Gönderimi Terminal B İşlem Alımı Veri 7 Uygulama Veri UB 6 Sunum Veri UB 5 Oturum Veri 4 Taşıma 3 Ağ 2 Veri iletim 1 Fiziksel 7 Uygulama SB 6 Sunum UB SB OB 5 Oturum Veri UB SB OB TB 4 Taşıma Veri UB SB OB TB 3 Ağ VK Veri UB AB SB OB TB AB VB 2 011100111101111001111001110111101 1 Veri iletim Fiziksel 68 34 69/66 UB: Uygulama başlığı SB: Sunum başlığı OB: Oturum başlığı TB: Taşıma başlığı AB: Ağ başlığı VB: Veri iletim başlığı VK: Veri Kuyruğu 69 70/66 Veri, sarma (encapsulation) işlemi ile alt katmanlara gönderilir. 70 35